Pytania egzaminacyjne INF.02

Oficjalne pytania z egzaminu zawodowego. Ucz się skutecznie, przeglądaj wszystkie pytania i zapamiętaj wszystkie odpowiedzi.

1.Układy sekwencyjne zbudowane z zespołu przerzutników, najczęściej synchronicznych typu D, służące do przechowywania danych, to

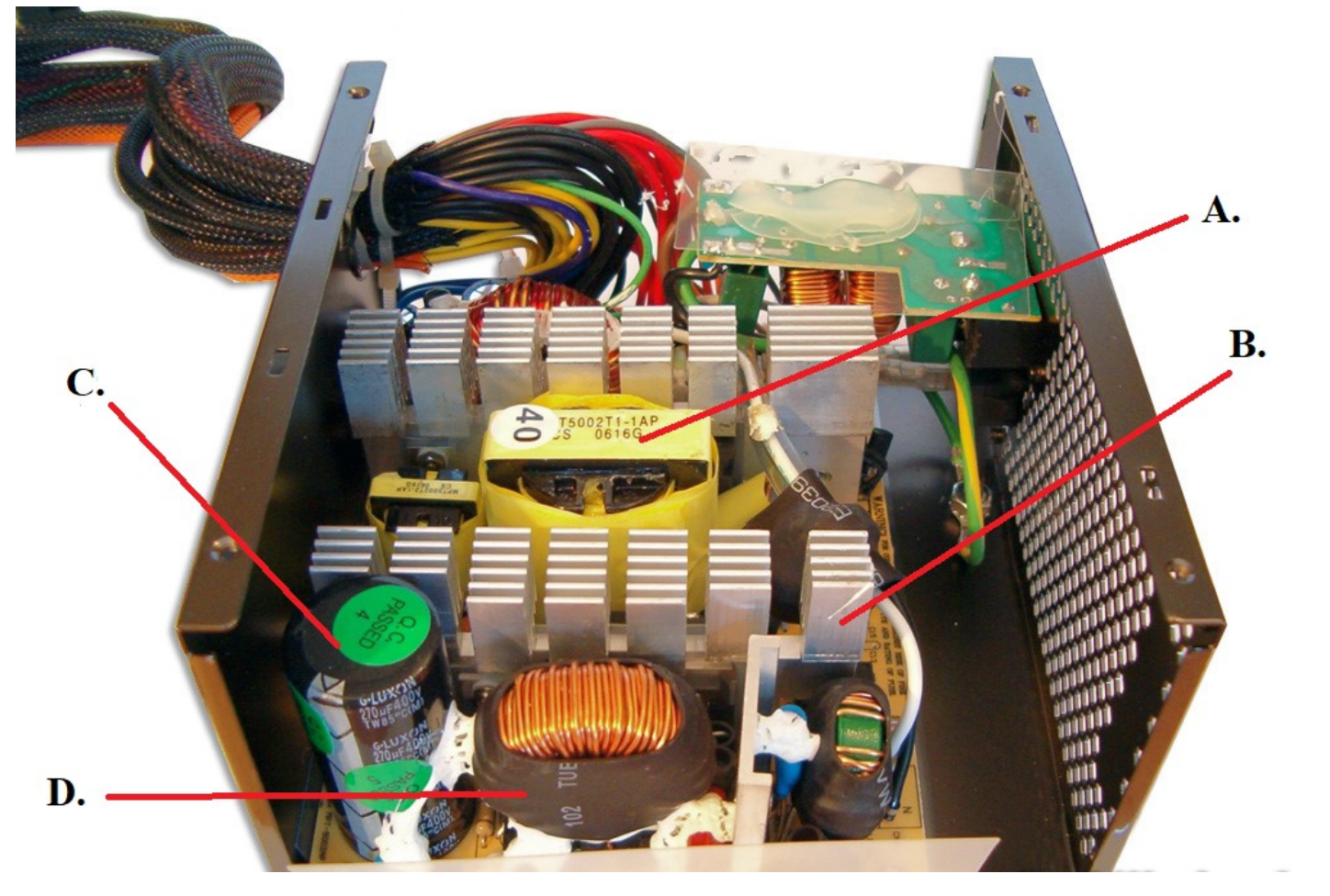

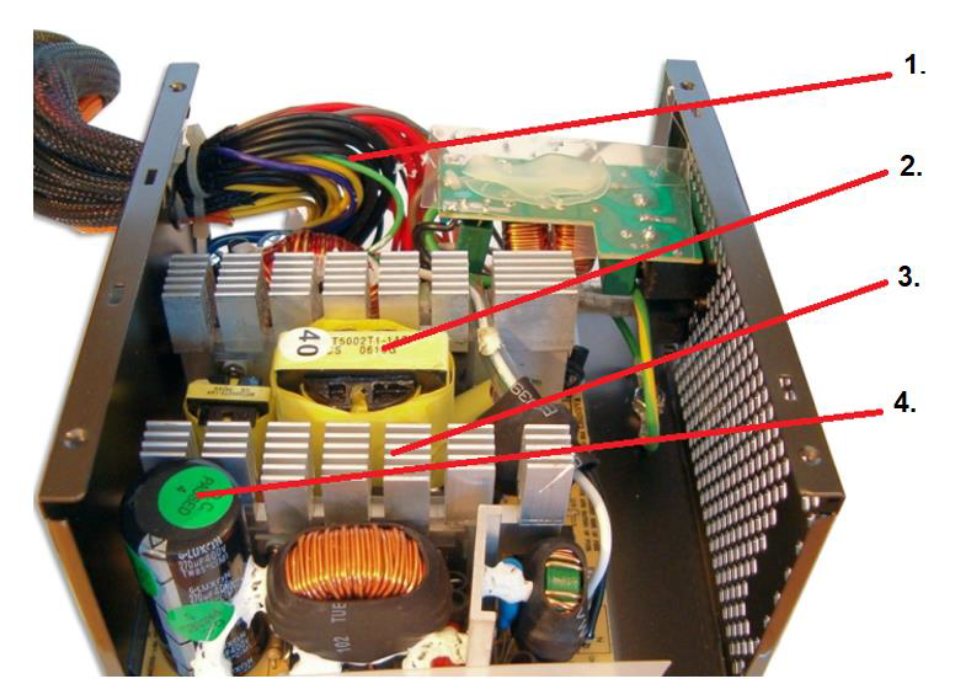

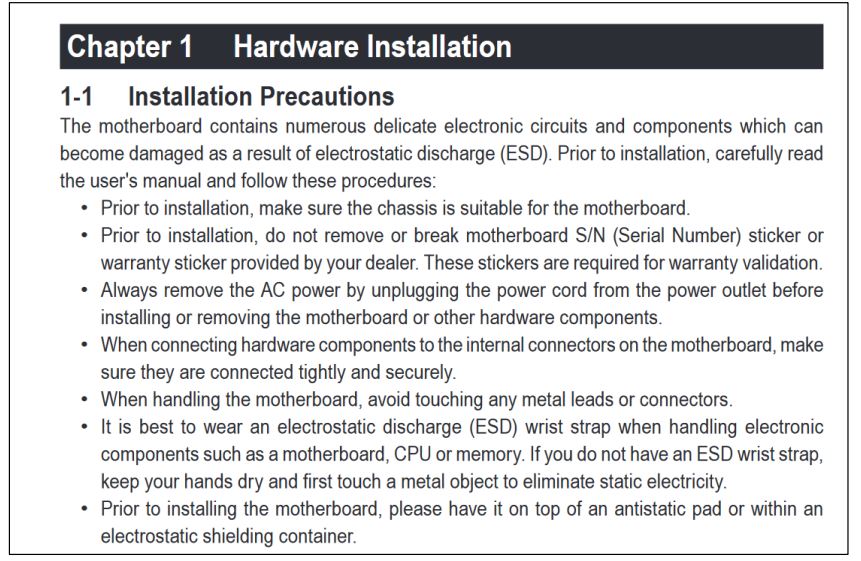

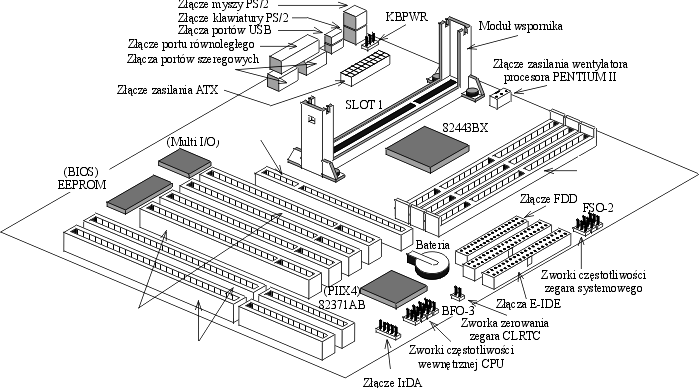

2.Transformator impulsowy w przedstawionym zasilaczu oznaczono symbolem

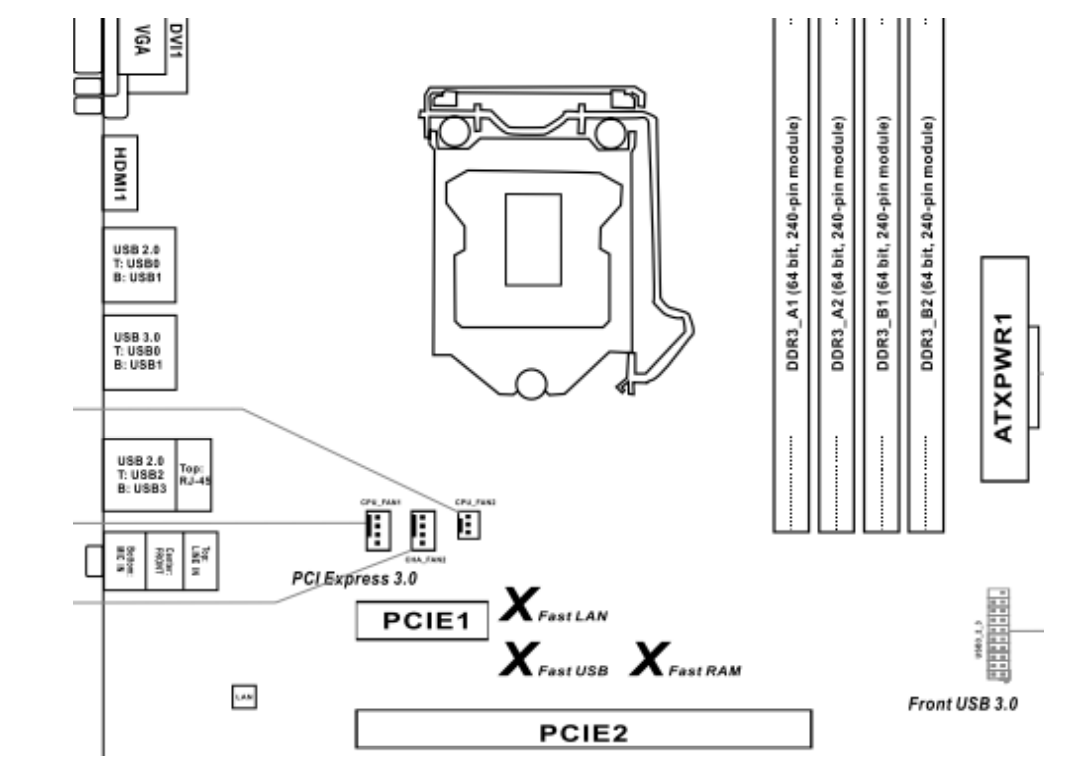

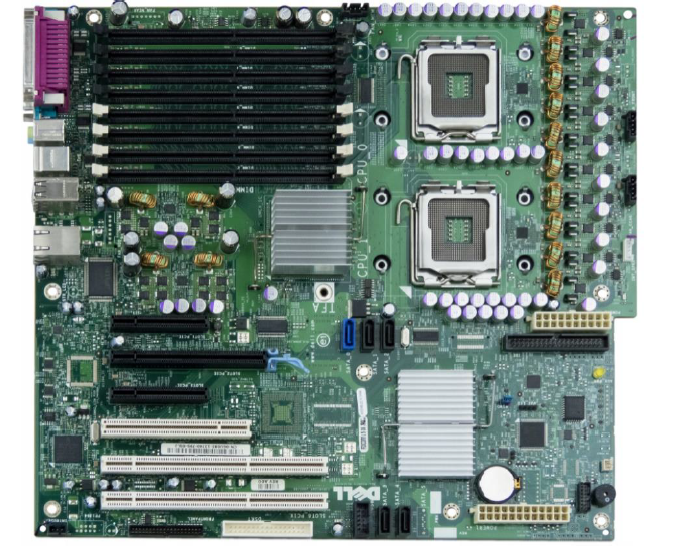

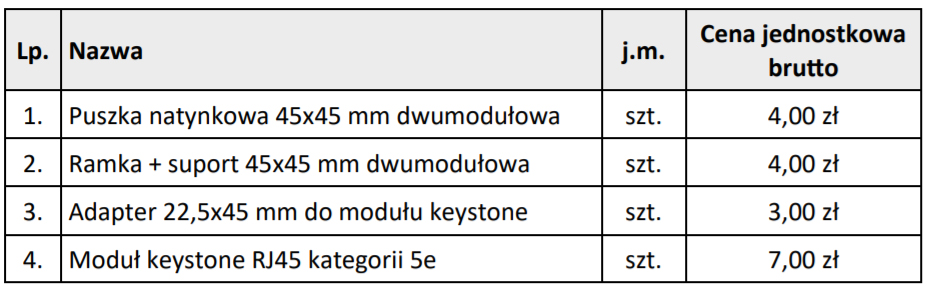

3.Na przedstawionej płycie głównej możliwy jest montaż procesora z obudową typu

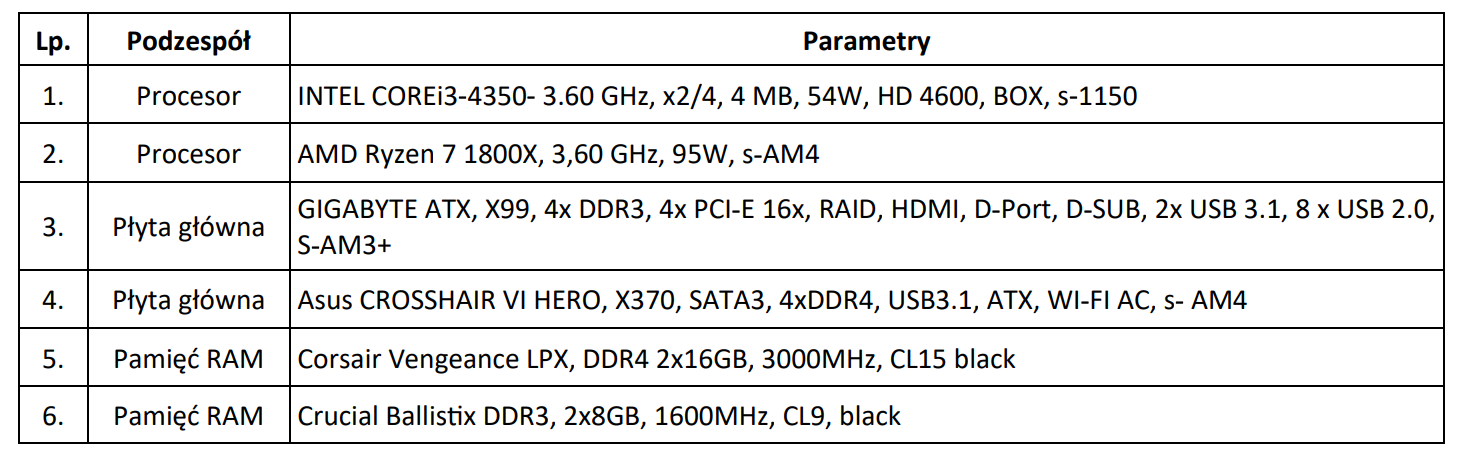

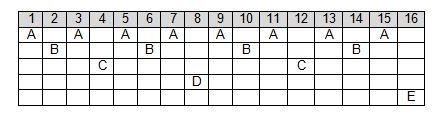

4.Kompatybilne podzespoły oznaczono w tabeli numerami

5.Przed rozpoczęciem modernizacji komputerów osobistych oraz serwerów, polegającej na dołożeniu nowych modułów pamięci RAM, należy sprawdzić

6.Do aktualizacji systemów Linux można wykorzystać programy

7.Aby umożliwić komunikację urządzenia mobilnego z komputerem przez interfejs Bluetooth, należy

8.Która licencja ma charakter grupowy oraz umożliwia instytucjom komercyjnym lub organizacjom edukacyjnym, państwowym, charytatywnym zakup na korzystnych warunkach większej liczby oprogramowania firmy Microsoft?

9.Topologia fizyczna sieci, w której jako medium transmisyjne stosuje się fale radiowe, jest nazywana topologią

10.Który ze standardów Gigabit Ethernet umożliwia budowę segmentów sieci o długości 550 m/5000 m z prędkością transmisji 1 Gb/s?

11.Protokołem kontrolnym rodziny TCP/IP, którego rolą jest między innymi wykrywanie awarii urządzeń sieciowych, jest

12.Aby można było wykorzystać aparat telefoniczny PSTN do wykonywania połączeń za pomocą sieci komputerowej, należy go podłączyć do

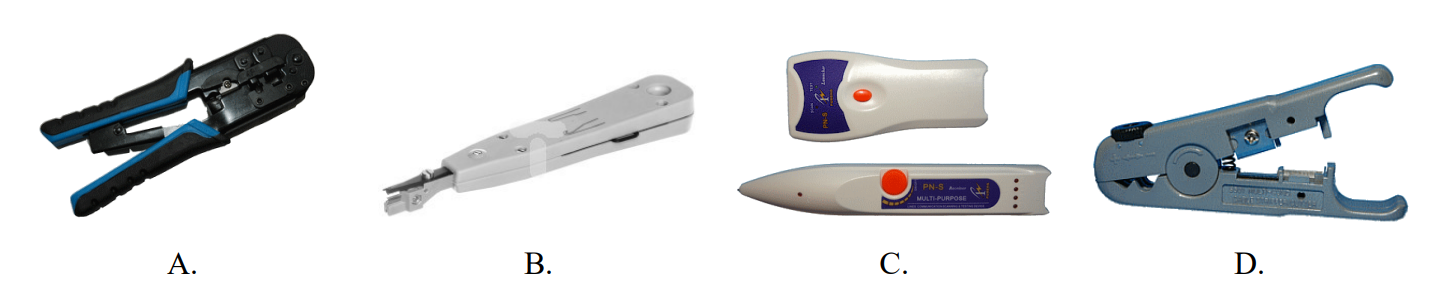

13.Wskaż narzędzie służące do mocowania pojedynczych żył kabla miedzianego w złączach.

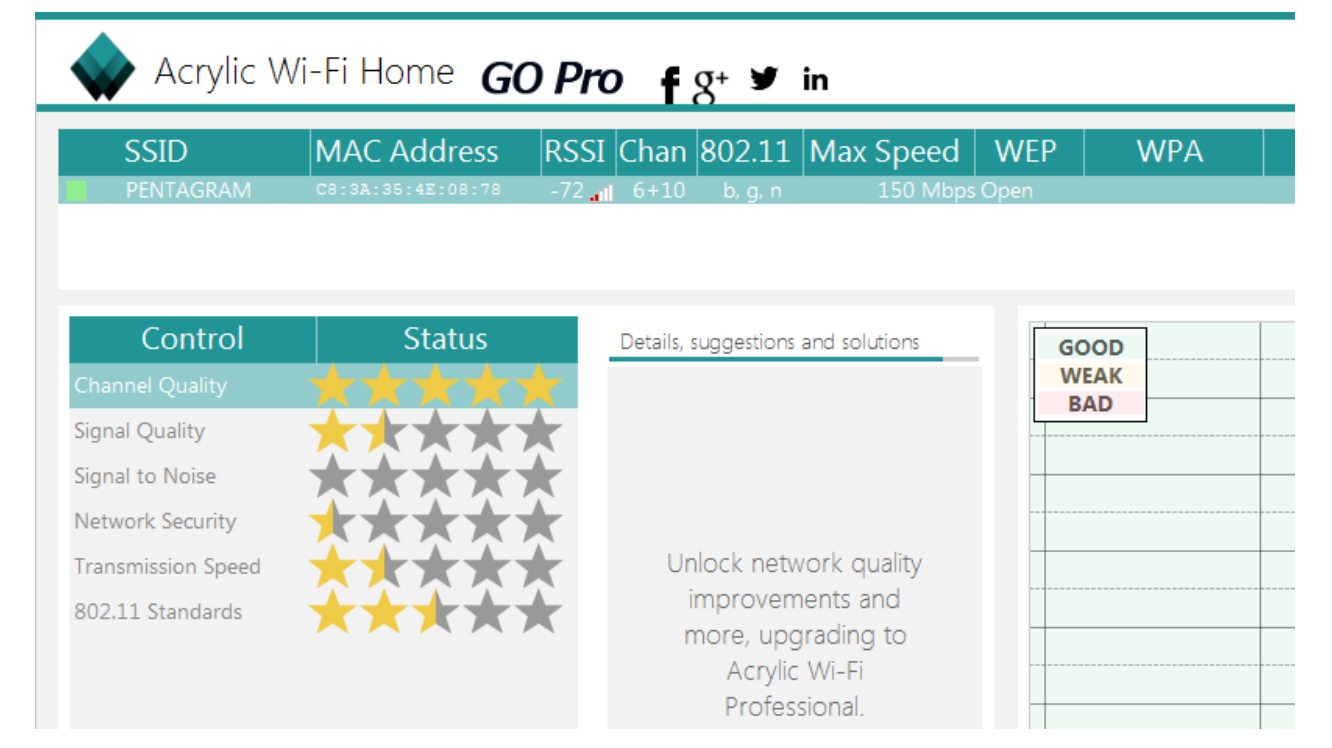

14.Za pomocą programu Acrylic Wi-Fi Home wykonano test, którego wyniki przedstawiono na zrzucie. Na ich podstawie można stwierdzić, że dostępna sieć bezprzewodowa

15.Który adres IP należy do klasy A?

16.Wskaż adres rozgłoszeniowy sieci, do której należy host o adresie 88.89.90.91/6?

17.Aby w systemie Windows wykonać śledzenie trasy pakietów do serwera strony internetowej, należy wykorzystać polecenie

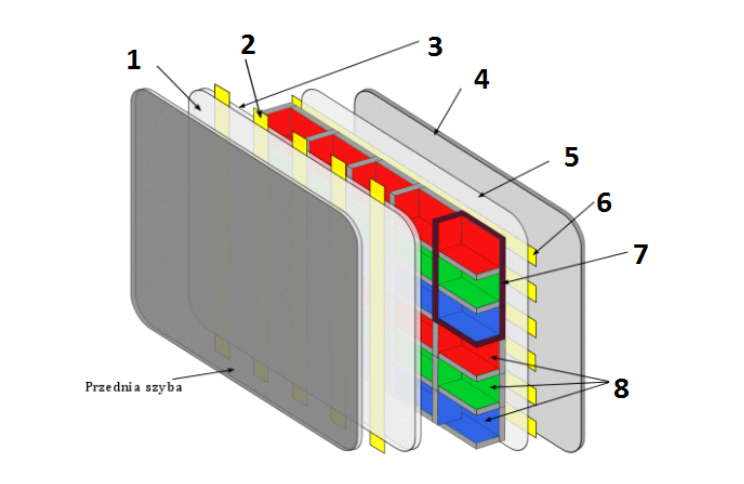

18.Na schemacie obrazującym zasadę działania monitora plazmowego numerem 6 oznaczono

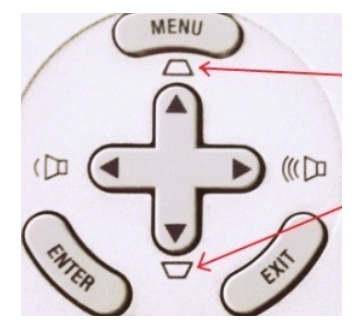

19.Na ilustracji zaznaczono strzałkami funkcję przycisków znajdujących się na obudowie projektora multimedialnego. Za pomocą tych przycisków można

20.Pierwszą czynnością niezbędną do zabezpieczenia rutera przed dostępem do jego panelu konfiguracyjnego przez osoby niepowołane jest

21.Aby wyczyścić z kurzu wnętrze obudowy drukarki fotograficznej, należy użyć

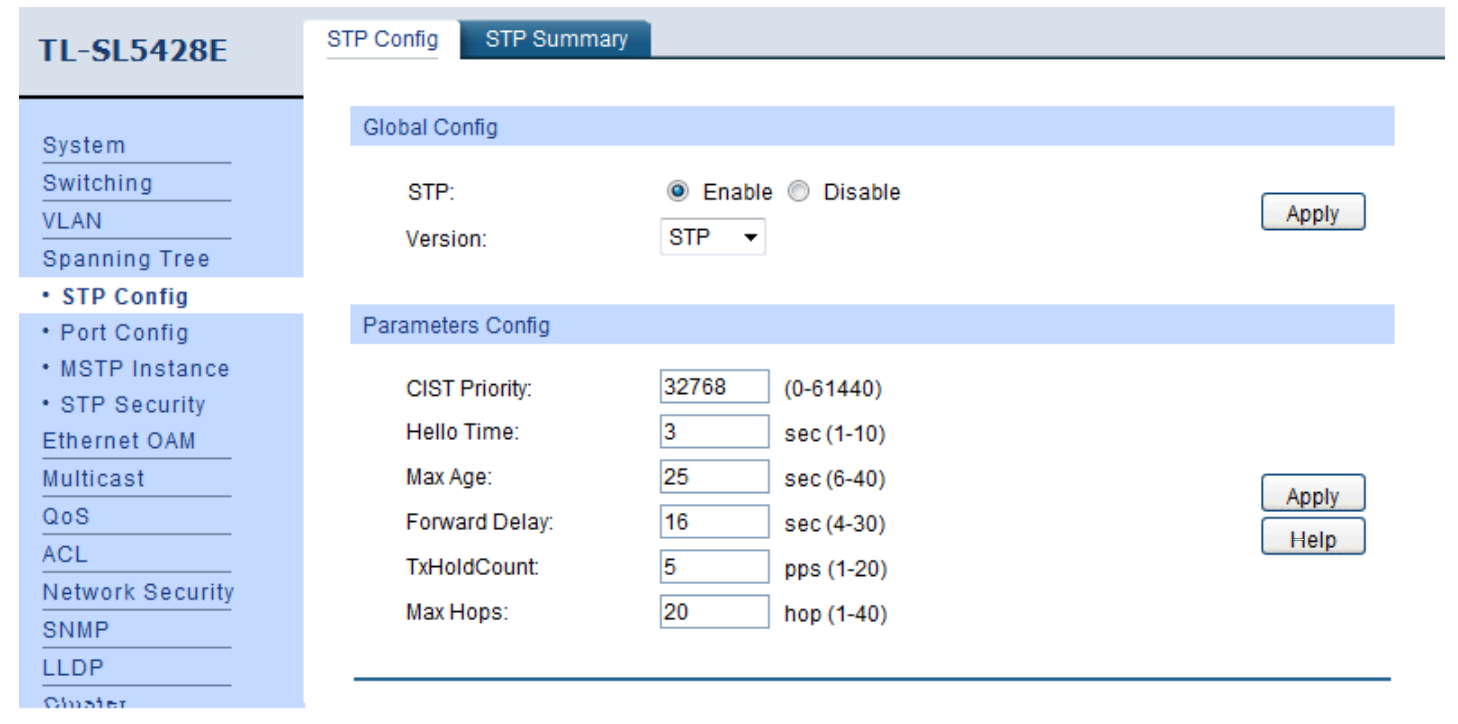

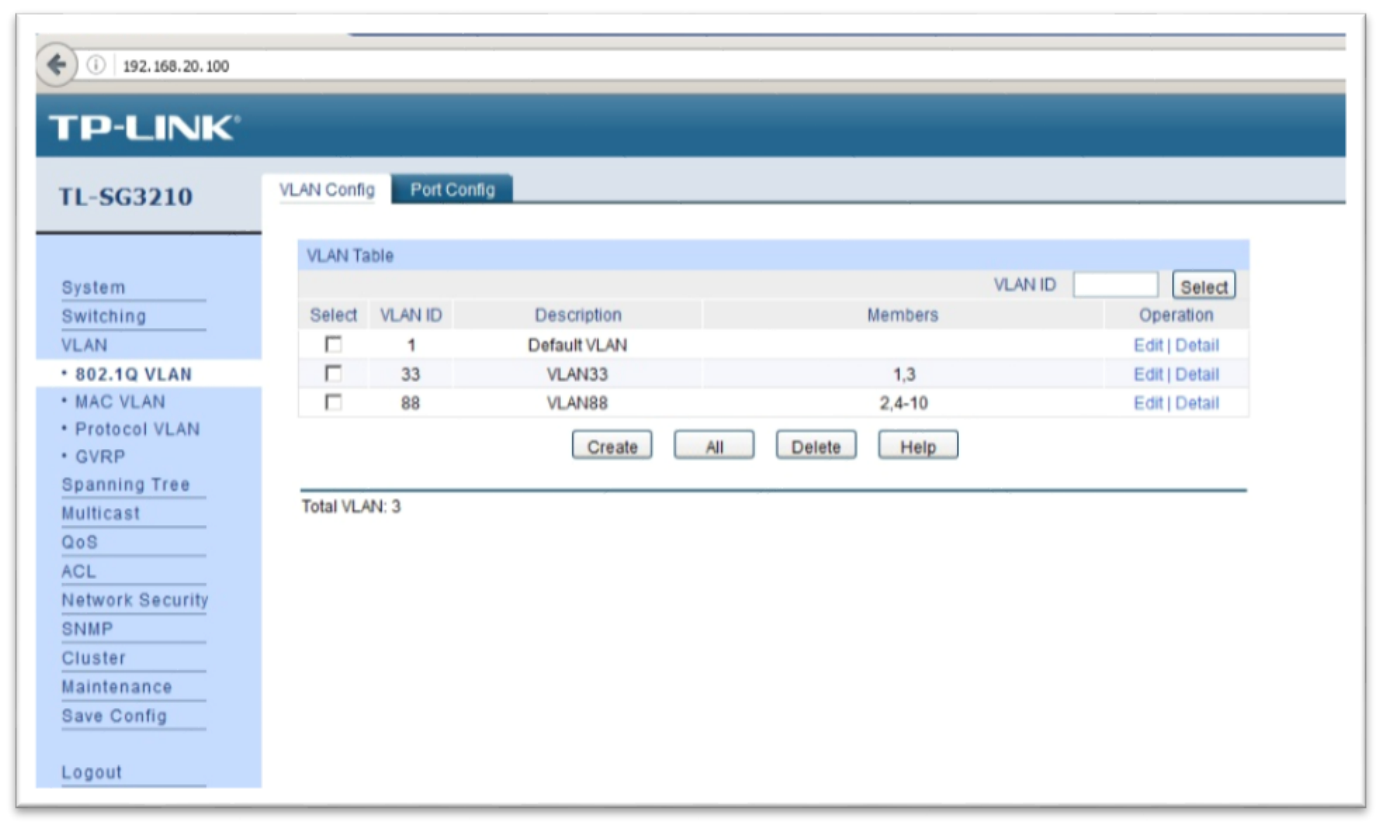

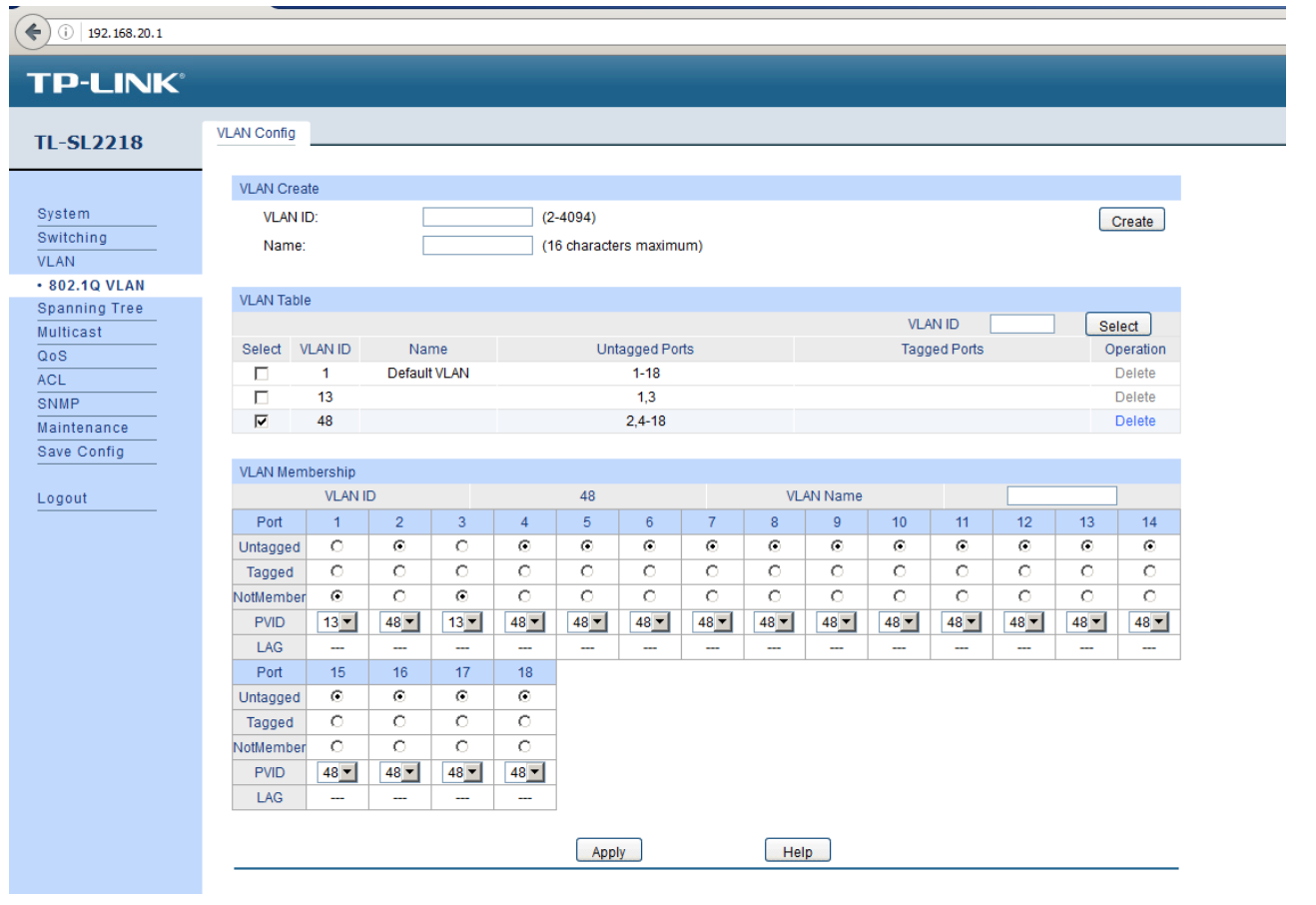

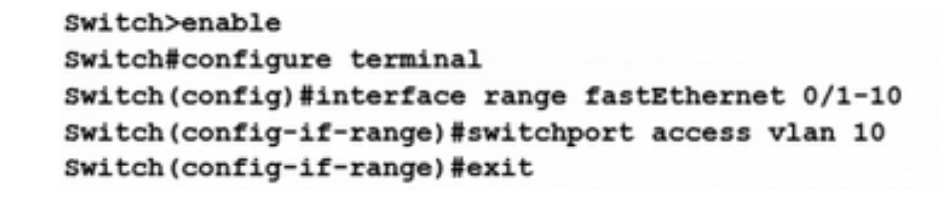

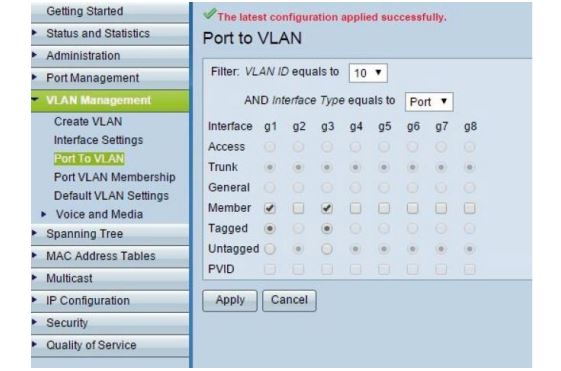

22.Na podstawie zrzutu ekranu przedstawiającego konfigurację przełącznika można stwierdzić, że

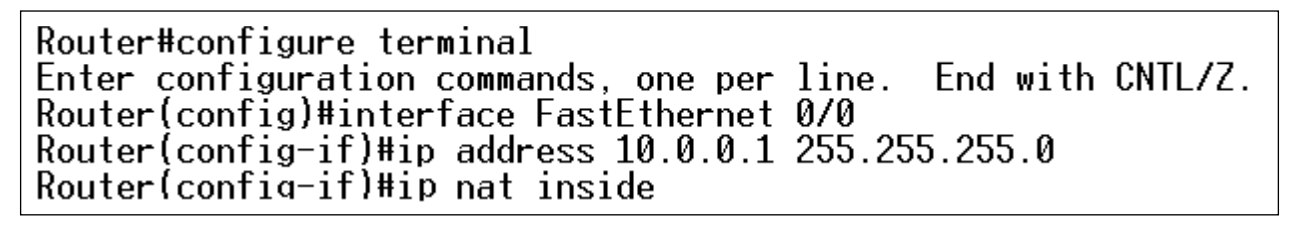

23.Przedstawione polecenia, uruchomione w interfejsie CLI rutera firmy CISCO, spowodują

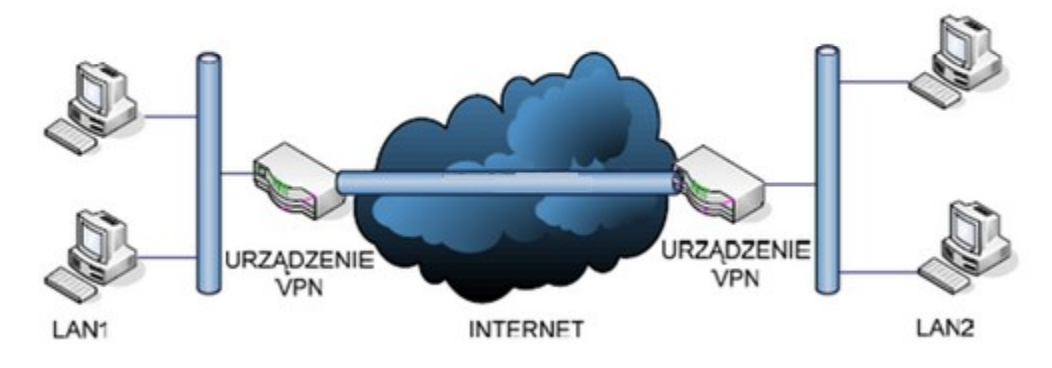

24.Schemat przedstawia zasadę działania sieci VPN o nazwie

25.Przedstawione narzędzie może być wykorzystane do

26.Wskaż program systemu Linux, służący do kompresji danych.

27.Wskaż sygnał oznaczający błąd karty graficznej komputera wyposażonego w BIOS POST firmy AWARD.

28.Po sprawdzeniu komputera programem diagnostycznym wykryto, że temperatura pracy karty graficznej posiadającej wyjścia HDMI i D-SUB, osadzonej w gnieździe PCI Express komputera stacjonarnego, wynosi 87°C. W takim przypadku serwisant powinien

29.SuperPi to program wykorzystywany do sprawdzenia

30.Odzyskanie listy kontaktów w telefonie komórkowym z zainstalowanym systemem Android jest możliwe, gdy użytkownik wcześniej wykonał synchronizację danych urządzenia z Google Drive za pomocą

31.Rozdzielczość optyczna to jeden z parametrów

32.Aby wyeliminować podstawowe zagrożenia związane z bezpieczeństwem pracy na komputerze podłączonym do sieci Internet, w pierwszej kolejności należy

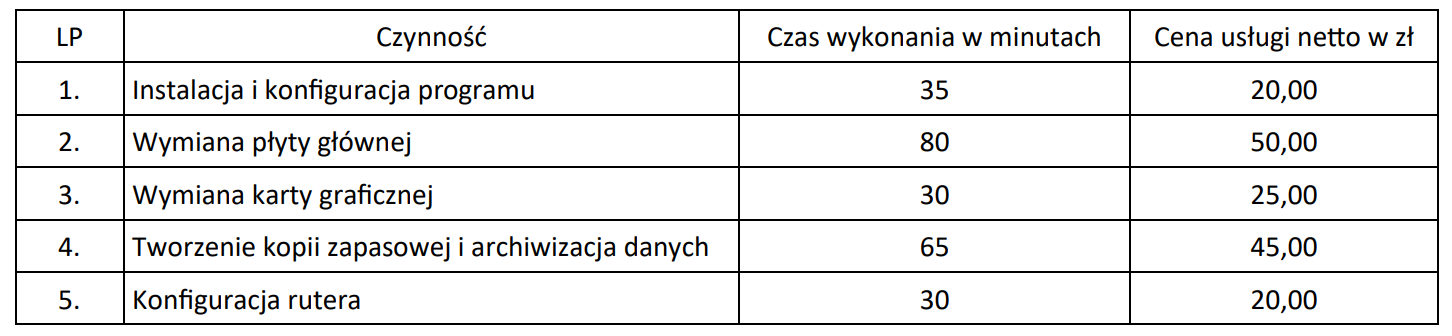

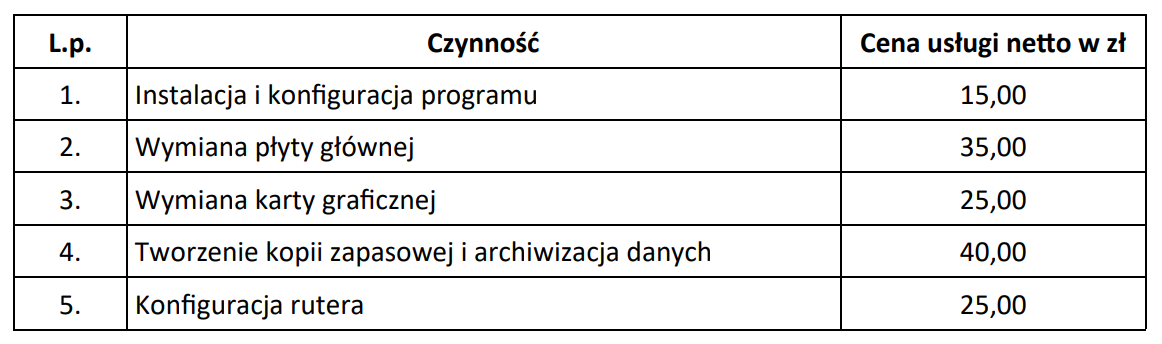

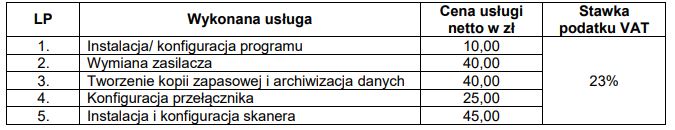

33.Serwisant wykonał w ramach zlecenia czynności wymienione w tabeli. Koszt zlecenia obejmuje cenę usług zawartych w tabeli oraz koszt pracy serwisanta, którego stawka godzinowa wynosi 60,00 zł netto. Ustal całkowity koszt zlecenia brutto. Stawka podatku VAT na usługi wynosi 23%.

34.Aby w systemie Windows zmienić parametry konfiguracyjne Menu Start i paska zadań należy wykorzystać przystawkę

35.Konfigurację interfejsu sieciowego w systemie Linux można wykonać, edytując plik

36.W systemie Linux polecenie touch służy do

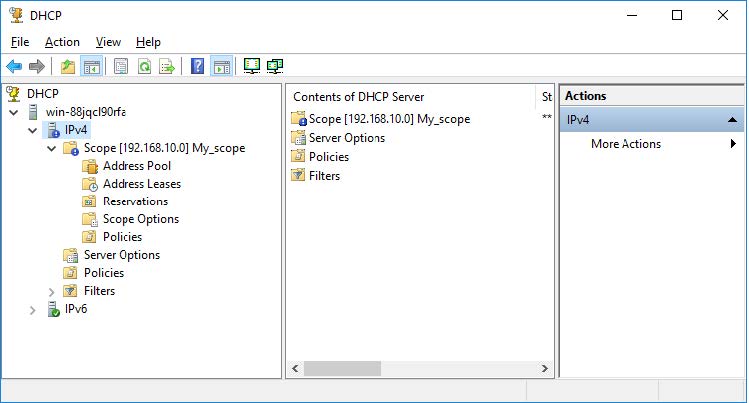

37.Aby w systemie Windows Server wykonać rezerwację adresów IP na podstawie adresów fizycznych MAC urządzeń, należy skonfigurować usługę

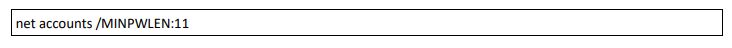

38.Po wydaniu przedstawionego polecenia systemu Windows, wartość 11 zostanie ustawiona dla

39.Protokół RDP jest wykorzystywany w usłudze

40.Narzędziem systemu Windows służącym do sprawdzenia prób logowania do systemu jest dziennik

41.Program fsck jest wykorzystywany w systemie Linux do

42.Który zapis w systemie binarnym odpowiada liczbie 91 zapisanej w systemie szesnastkowym?

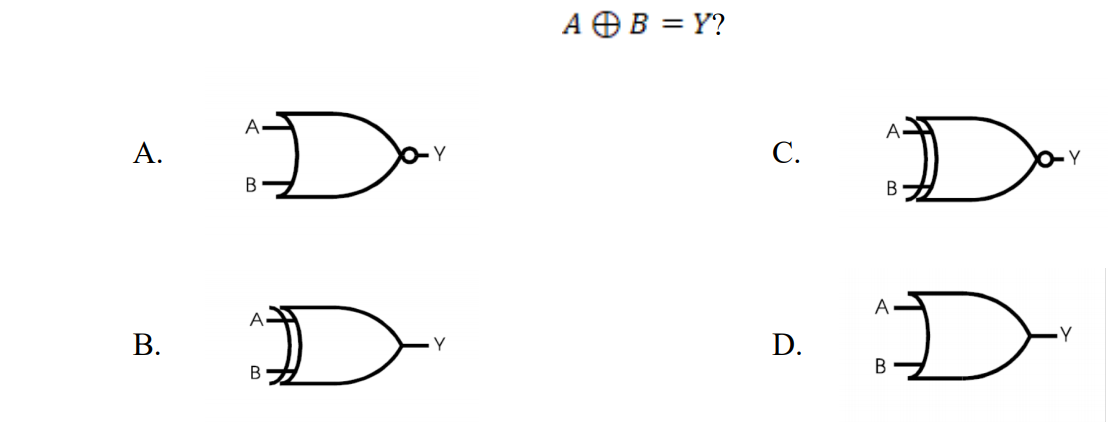

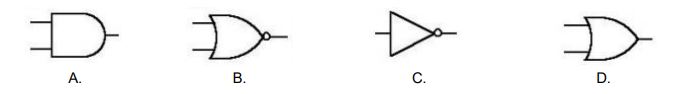

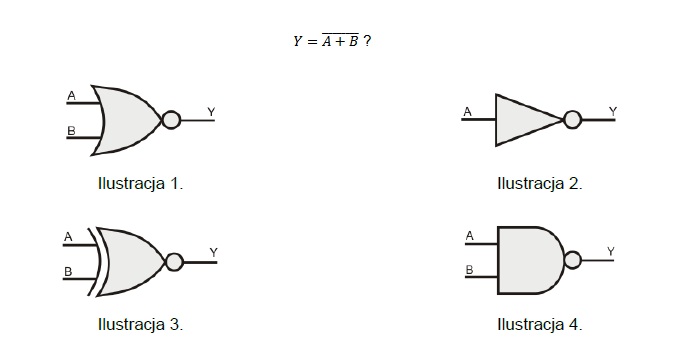

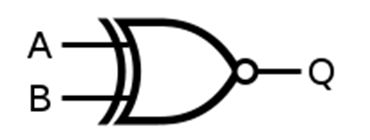

43.Którą bramkę logiczną opisuje wyrażenie

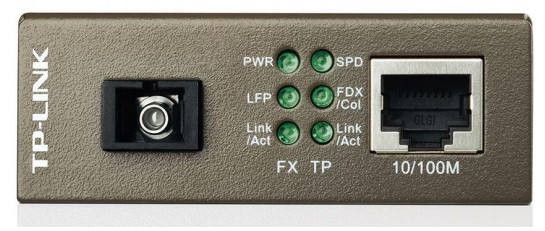

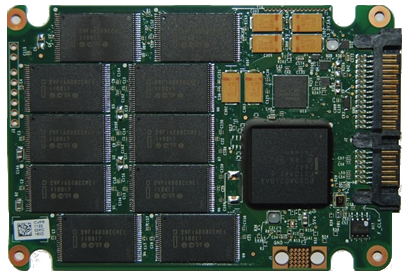

44.Na rysunku przedstawiona jest karta

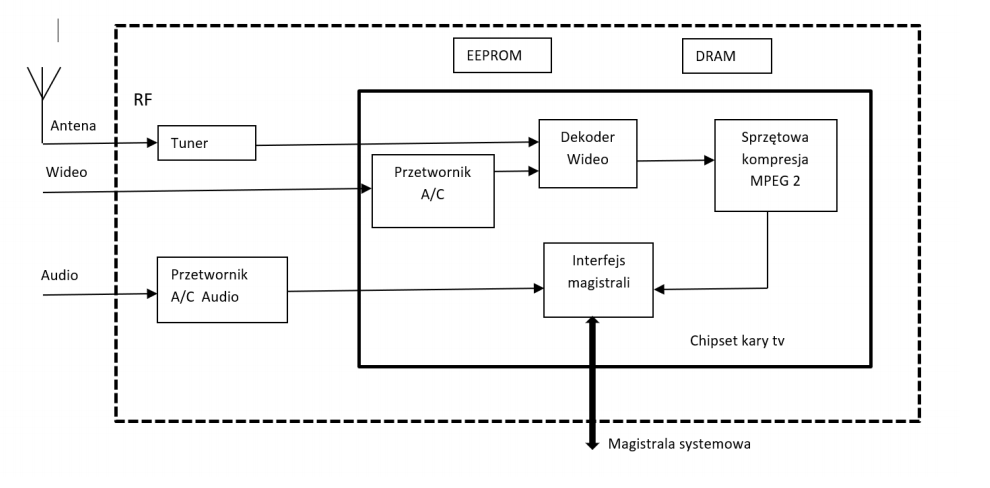

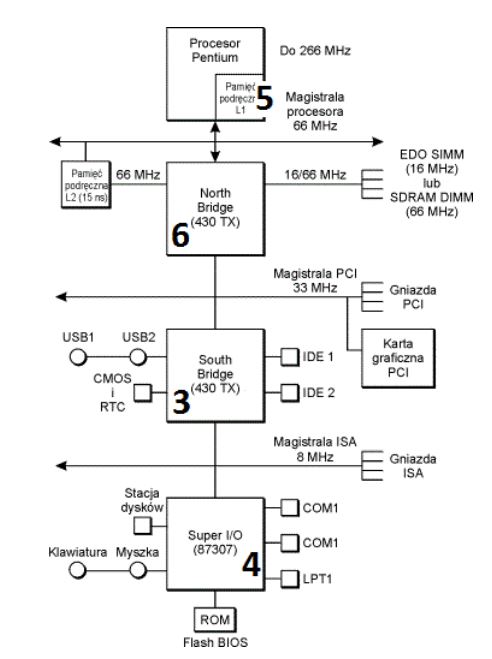

45.Na rysunku przedstawiono schemat blokowy karty

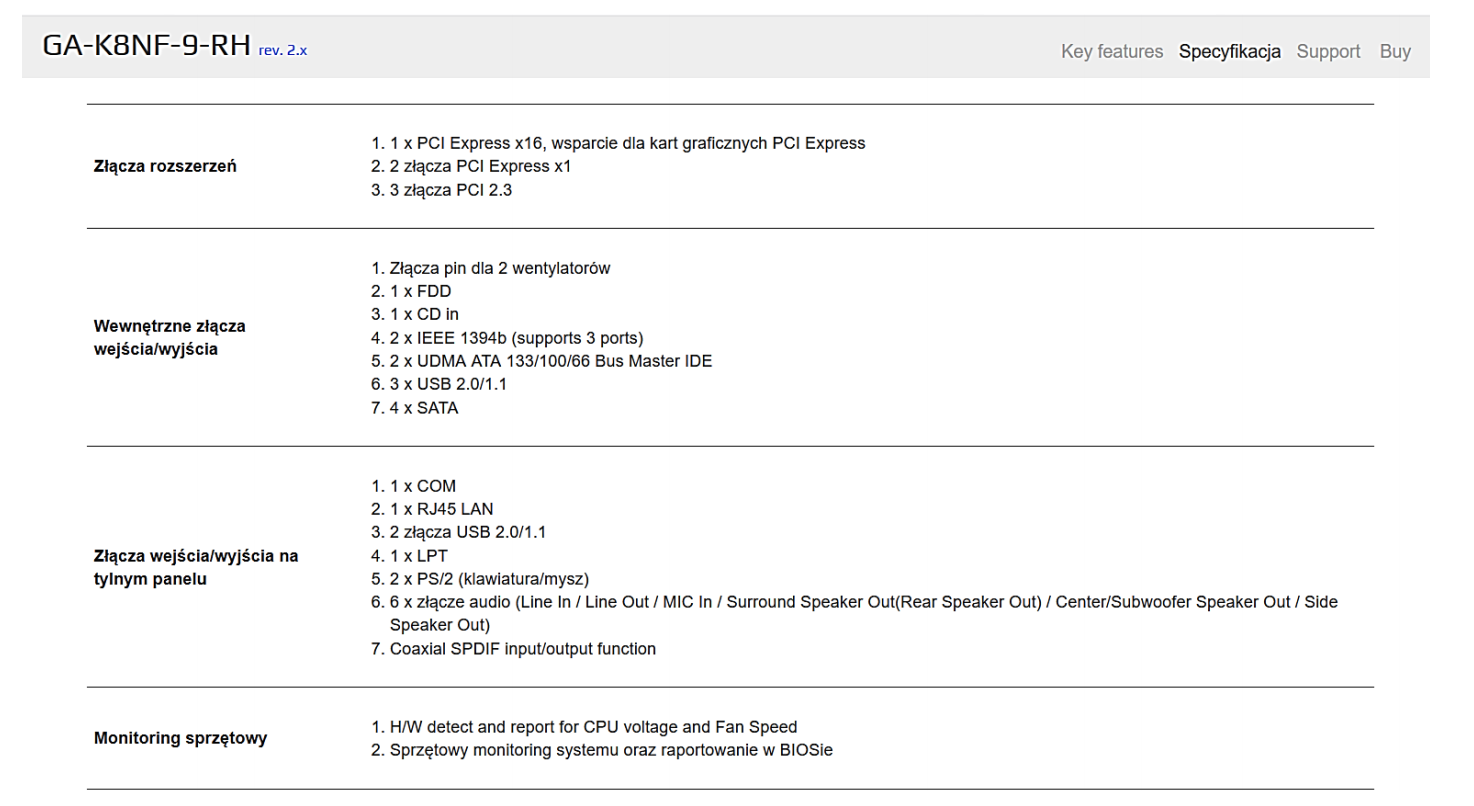

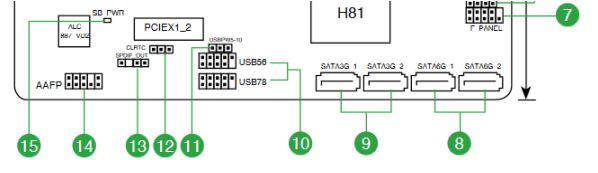

46.Na rysunku przedstawiono fragment dokumentacji technicznej płyty głównej GA-K8NF-9-RH rev. 2.x. Wynika z niej, że maksymalna liczba możliwych do zamontowania kart rozszerzeń (pomijając interfejs USB) wynosi

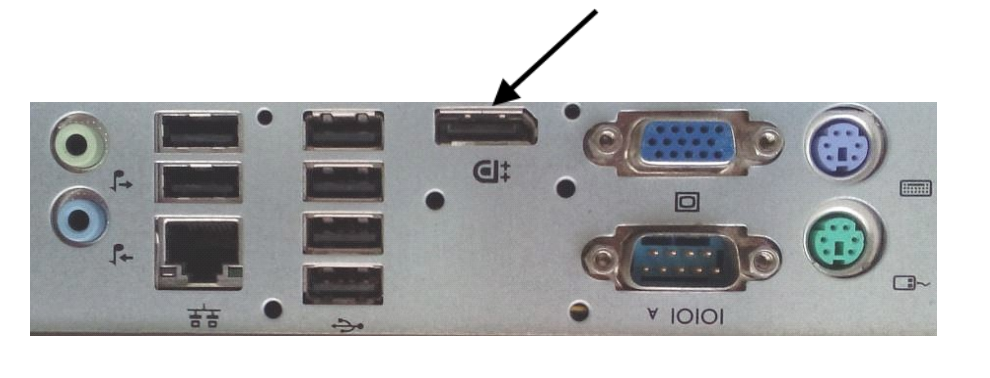

47.Na rysunku przedstawiono tylny panel stacji roboczej. Strzałką oznaczono port

48.Na rysunku przedstawiono komunikat systemowy. Jakie działanie powinien wykonać użytkownik, aby usunąć błąd?

49.Wskaż rysunek przedstawiający kondensator stały

50.Shareware to rodzaj licencji polegającej na

51.Ataki na systemy komputerowe polegające na podstępnym wyłudzaniu od użytkownika jego osobistych danych, przy wykorzystaniu zazwyczaj formy fałszywych powiadomień z instytucji czy od dostawców systemów e-płatności i innych ogólnie znanych organizacji, to

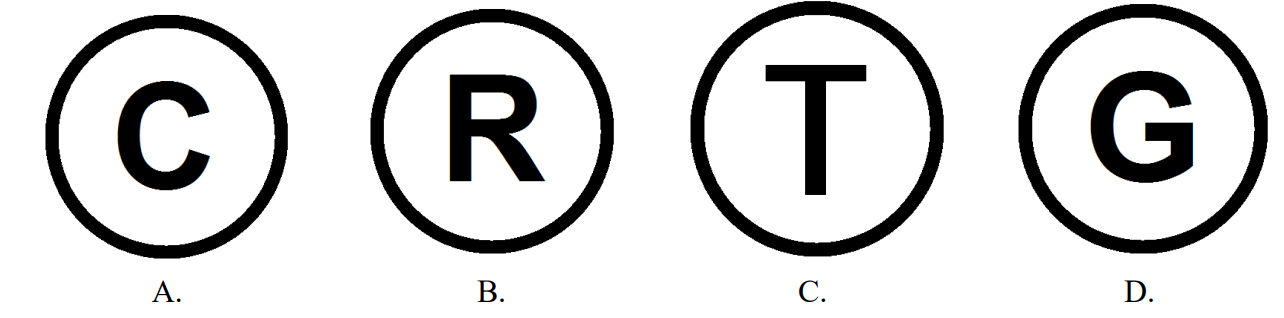

52.Który z symboli oznacza zastrzeżenie praw autorskich?

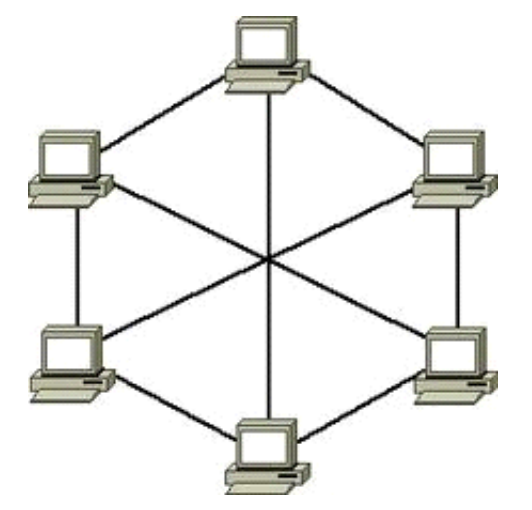

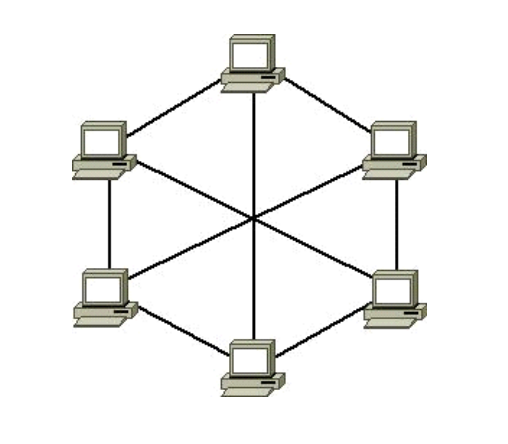

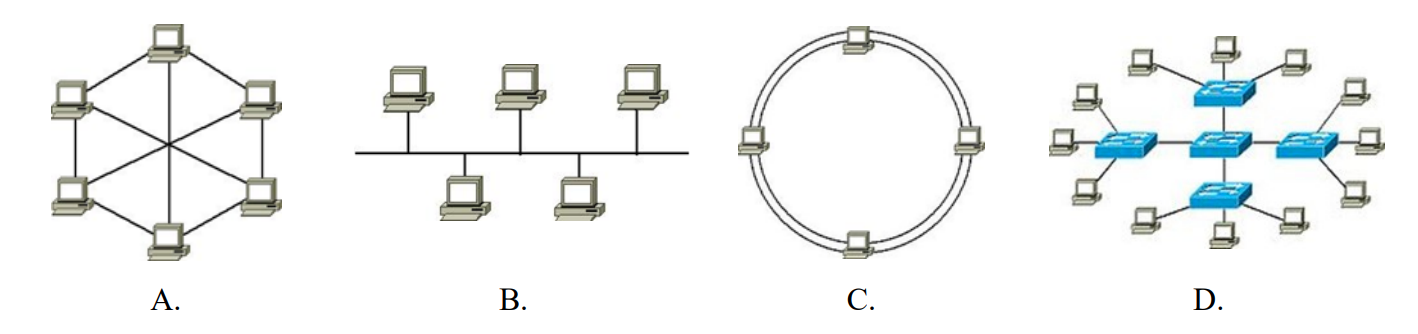

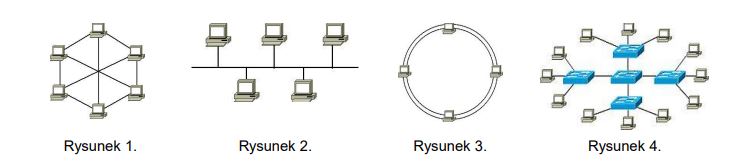

53.Który typ fizycznej topologii sieci komputerowej przedstawiono na rysunku?

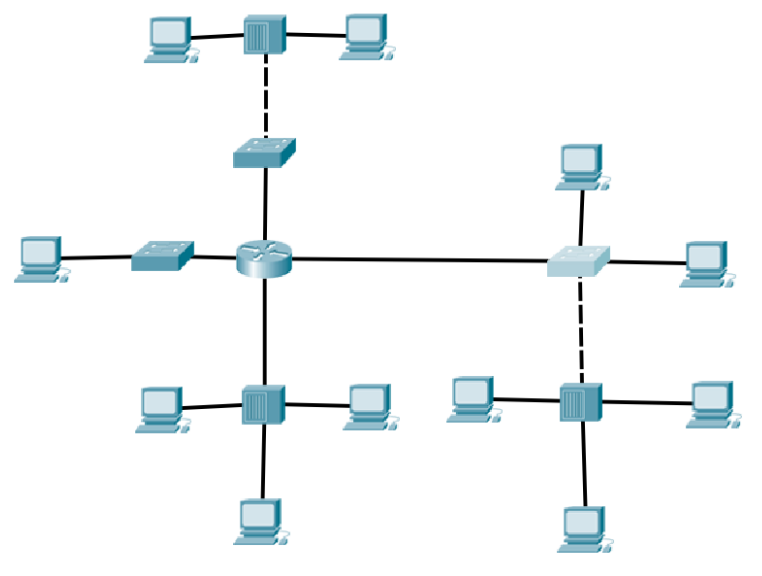

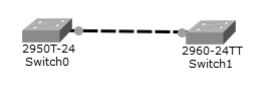

54.Ile domen kolizyjnych i rozgłoszeniowych jest widocznych na schemacie?

55.Zasady budowy systemu okablowania strukturalnego, specyfikacja parametrów kabli oraz procedury testowania obowiązujące w Polsce zostały zawarte w normach

56.Który adres IPv6 jest prawidłowy?

57.Który z protokołów w systemach operacyjnych Linux wykorzystywany jest w sieciach LAN?

58.Przedstawione na rysunku urządzenie

59.Które urządzenie zastosowane w sieci komputerowej nie zmienia liczby domen kolizyjnych?

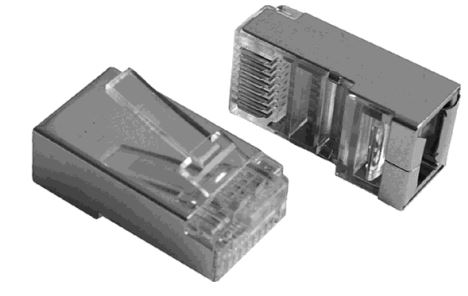

60.Na rysunku przedstawiono zakończenie kabla

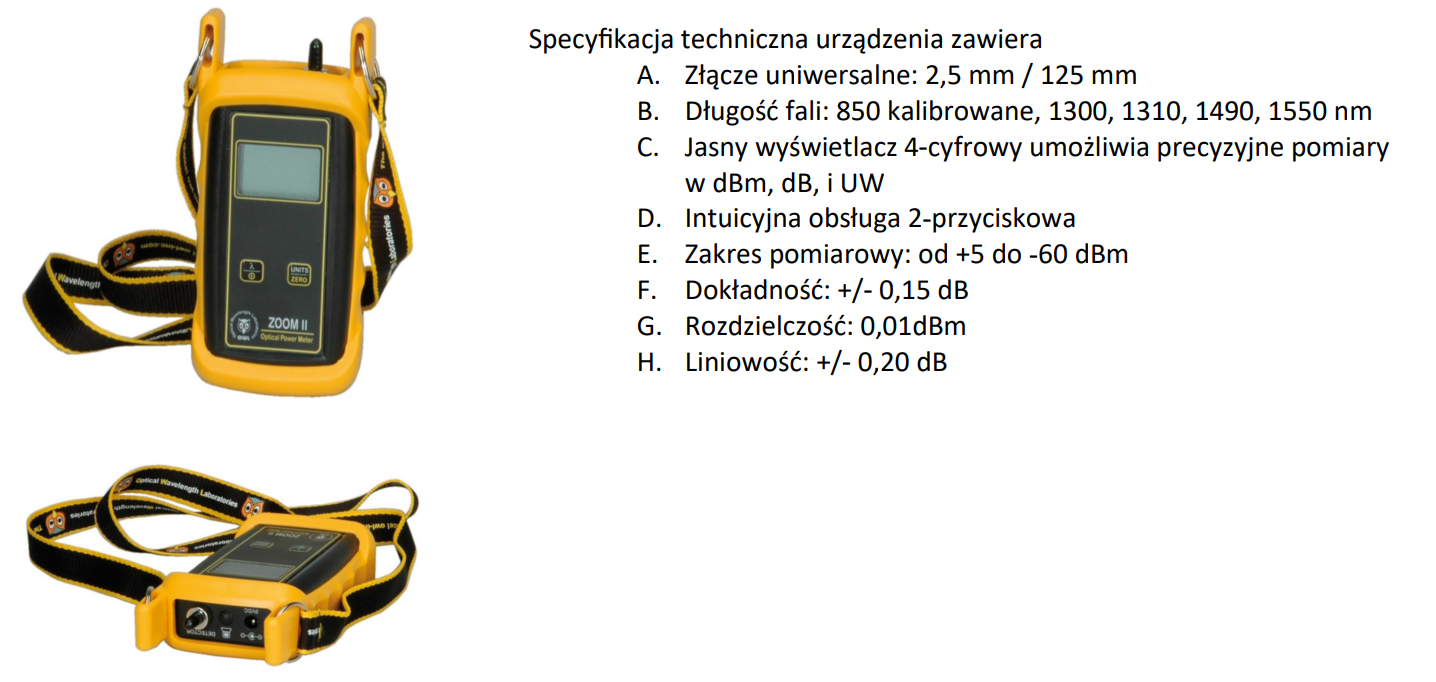

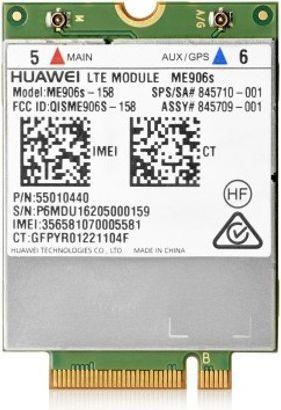

61.Przedstawione na rysunku urządzenie wraz ze specyfikacją techniczną można wykorzystać do pomiarów okablowania

62.Który tryb pracy Access Pointa jest stosowany dla zapewnienia urządzeniom bezprzewodowym dostępu do przewodowej sieci LAN?

63.Jeżeli adres IP stacji roboczej ma postać 176.16.50.10/26 to adres rozgłoszeniowy oraz maksymalna liczba hostów w sieci wynoszą odpowiednio

64.Sieć, w której pracuje stacja robocza o adresie IP 192.168.100.50/28, podzielono na 4 podsieci. Prawidłowa lista podsieci to

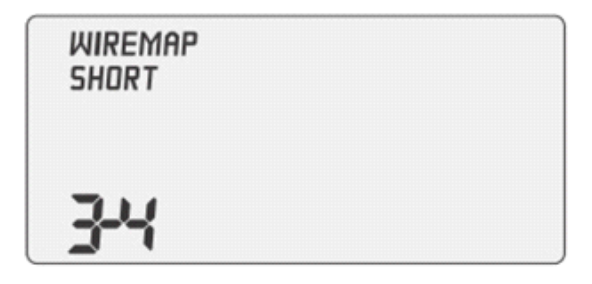

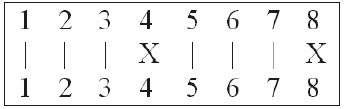

65.Na rysunku przedstawiono wynik testu okablowania. Zinterpretuj wynik pomiaru.

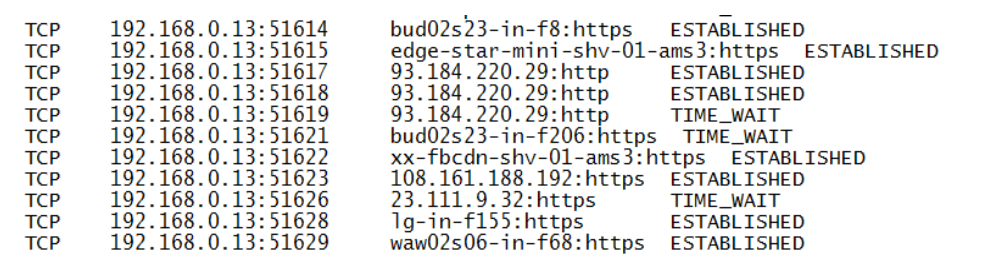

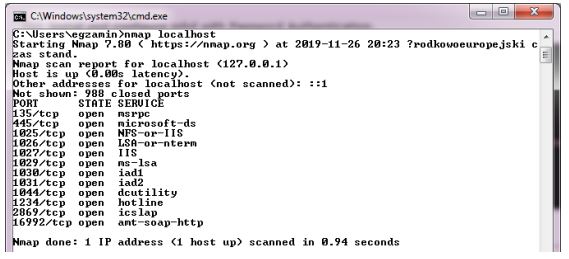

66.Na rysunku przedstawiono fragment wyniku działania programu do testowania sieci. Wskazuje to na zastosowanie sieciowego polecenia testującego

67.Które z protokołów przekazują okresowe kopie tablic rutingu do sąsiedniego rutera i nie mają pełnej informacji o odległych ruterach?

68.Na rysunku przedstawiono interfejs w komputerze przeznaczony do podłączenia

69.Które oprogramowanie należy zainstalować, aby umożliwić zeskanowanie tekstu z wydrukowanego dokumentu do edytora tekstu?

70.Użytkownicy z grupy Pracownicy nie mogą drukować dokumentów przy użyciu serwera wydruku na systemie operacyjnym Windows Server. Mają oni przydzielone uprawnienia tylko „Zarządzanie dokumentami”. Co należy zrobić, aby rozwiązać opisany problem?

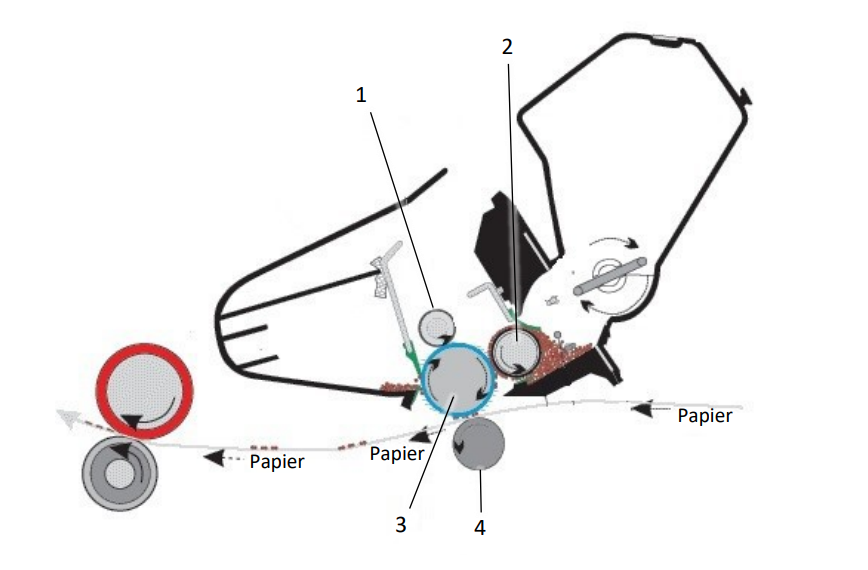

71.Na rysunku przedstawiającym budowę drukarki, w której nierównomiernie podawany jest toner na bęben, należy wymienić wałek magnetyczny, który jest oznaczony numerem

72.Który protokół działa w warstwie aplikacji modelu ISO/OSI umożliwiając wymianę informacji kontrolnych pomiędzy urządzeniami sieciowymi?

73.Na rysunku przedstawiono konfigurację urządzenia. Do których portów należy podłączyć serwer o adresie IP 192.168.20.254/24 oraz stację roboczą o adresie IP 192.168.20.10/24, aby zapewnić komunikację tych urządzeń w sieci?

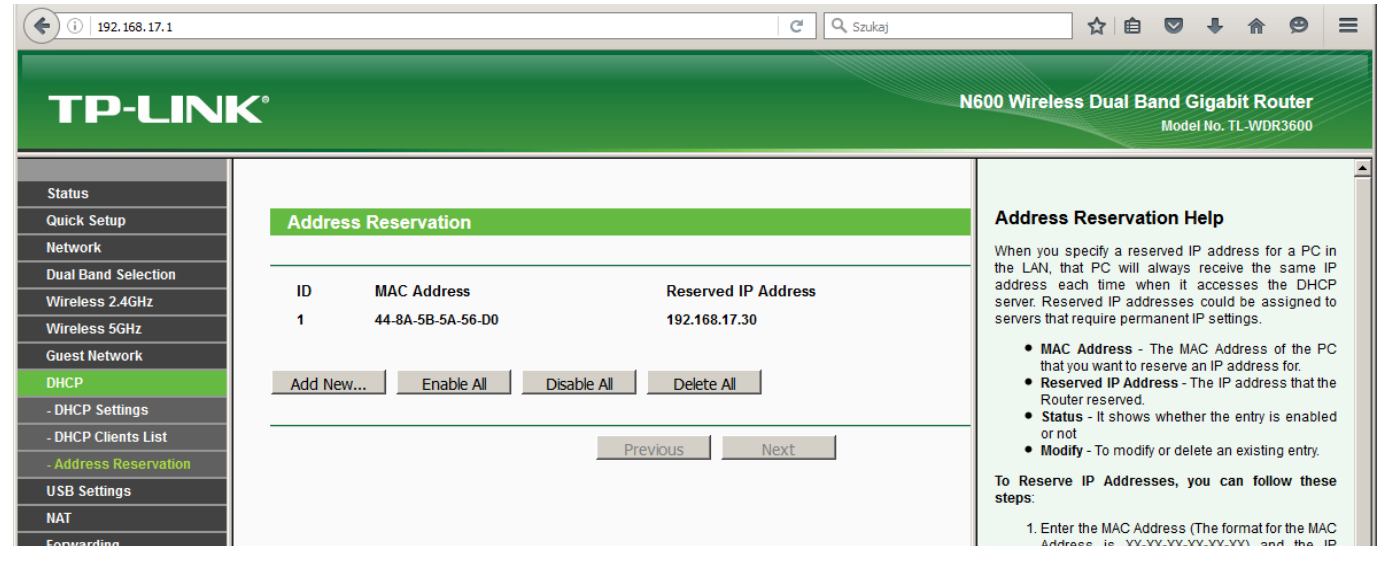

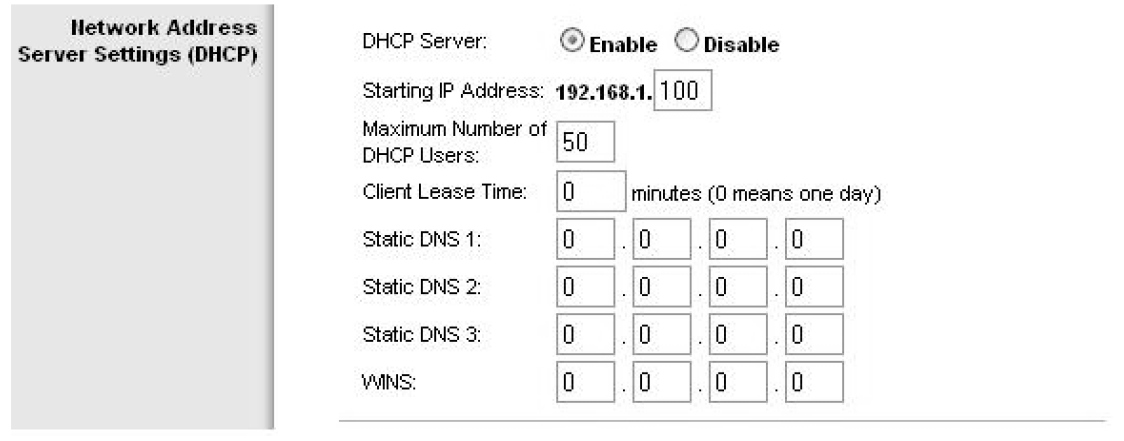

74.Na rysunku przedstawiono konfigurację urządzenia, z której wynika, że

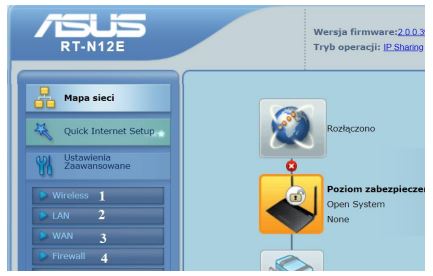

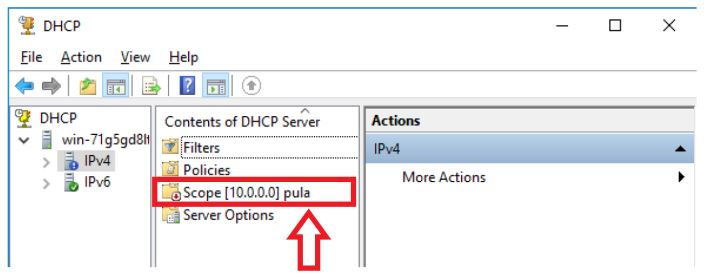

75.Na rysunku przedstawiono okno konfiguracyjne rutera. Ustawione parametry świadczą o tym, że

76.Który typ zabezpieczeń w sieci WiFi posiada najlepszy poziom zabezpieczeń?

77.Jeżeli przy uruchamianiu komputera procedura POST zasygnalizuje błąd odczytu/zapisu pamięci CMOS, to należy

78.Które polecenie powinien zastosować root w systemie Ubuntu Linux, aby zaktualizować wszystkie pakiety (cały system) do nowej wersji wraz z nowym jądrem?

79.Które polecenie w systemie Linux nada uprawnienia do pisania dla wszystkich obiektów w /usr/share dla wszystkich użytkowników, nie zmieniając pozostałych uprawnień?

80.Udostępniono w sieci lokalnej jako udział specjalny folder o nazwie egzamin znajdujący się na komputerze o nazwie SERWER_2 w katalogu głównym dysku C:\. Jak powinna wyglądać ścieżka dostępu do katalogu egzamin, w którym przechowywany jest folder macierzysty dla konta użytkownika o określonym loginie?

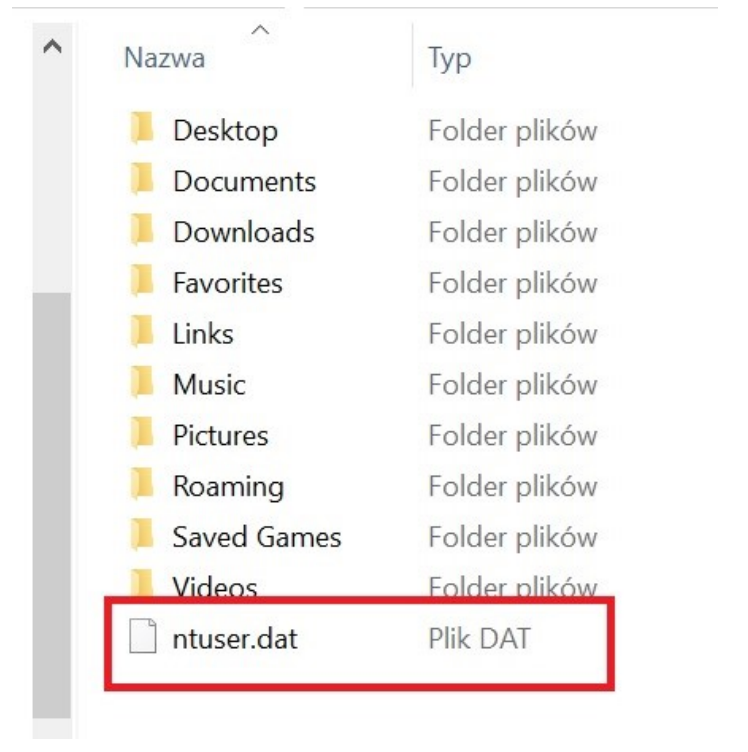

81.Aby profil stał się obowiązkowym, należy zmienić rozszerzenie pliku ntuser.dat na

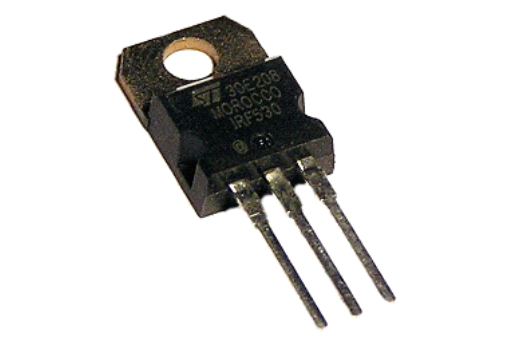

82.Przedstawiony na rysunku element elektroniczny to

83.W dokumentacji technicznej efektywność głośnika podłączonego do komputera zapisuje się w jednostce

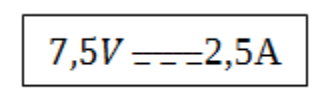

84.Na urządzeniu zasilanym prądem stałym znajduje się przedstawione oznaczenie. Wynika z niego, że urządzenie pobiera moc około

85.Gniazdo LGA znajdujące się na płycie głównej komputera stacjonarnego umożliwia zainstalowanie procesora

86.Aby serwer umożliwiał transmisję danych w pasmach częstotliwości 2,4 GHz oraz 5 GHz, należy zainstalować w nim kartę sieciową pracującą w standardzie

87.Do instalacji oraz deinstalacji oprogramowania w systemie Ubuntu służy menadżer

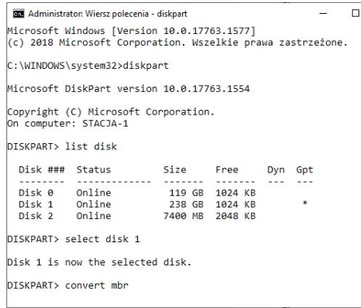

88.Wydając w wierszu poleceń systemu Windows Server polecenie convert, można przeprowadzić

89.Aby zaktualizować zmiany w konfiguracji systemu operacyjnego Windows wykonane za pomocą edytora zasad grup, można posłużyć się poleceniem

90.Przedstawiona na rysunku topologia sieci to

91.Łącze światłowodowe wykorzystywane do transmisji danych w standardzie 10GBASE-SR może mieć długość wynoszącą maksymalnie

92.Który protokół jest wykorzystywany do transmisji danych w warstwie transportowej modelu ISO/OSI?

93.Pomiar tłumienia w kablowym torze transmisyjnym pozwala określić

94.Odpowiednikiem adresu pętli zwrotnej jest w IPv6 adres

95.Który zapis adresu IPv4 wraz z maską jest błędny?

96.Dana jest sieć o adresie 172.16.0.0/16. Które z adresów sieci 172.16.0.0/16 są prawidłowe, jeśli zostaną wydzielone cztery podsieci o masce 18 bitowej?

97.Administrator sieci LAN zauważył przejście w tryb awaryjny urządzenia typu UPS. Świadczy to o awarii systemu

98.Szerokopasmowy dostęp do Internetu przy różnej prędkości pobierania i wysyłania danych zapewnia technologia

99.Wewnętrzny protokół trasowania, którego metryką jest wektor odległości, to

100.Jaką nazwę nosi indentyfikator, który musi być identyczny, by urządzenia sieciowe mogły pracować w danej sieci bezprzewodowej?

101.Materiałem eksploatacyjnym plotera solwentowego jest

102.Za pomocą polecenia ipconfig /flushdns można wykonać konserwację urządzenia sieciowego polegającą na

103.Który protokół jest wykorzystywany przez polecenie ping?

104.Programem nasłuchowym służącym do przechwytywania i nagrywania różnych pakietów sieciowych oraz ich dekodowania jest

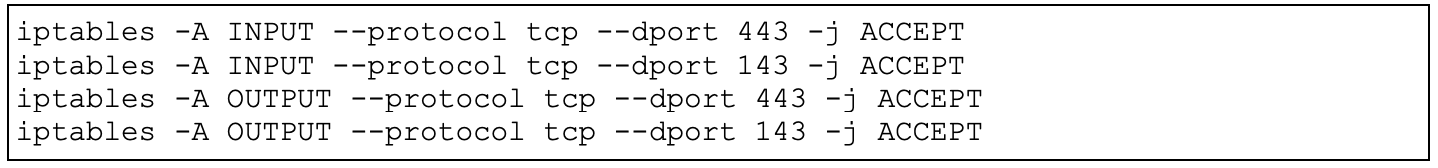

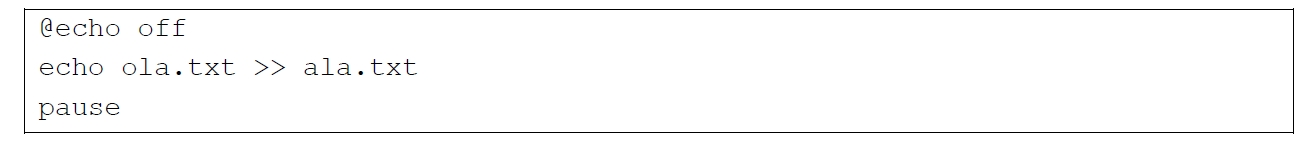

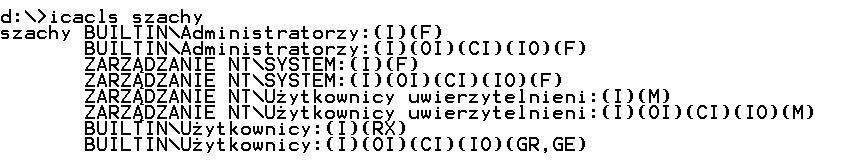

105.Przedstawiony listing zawiera polecenia umożliwiające

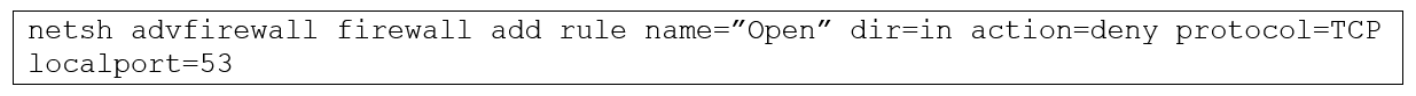

106.Przedstawiony fragment konfiguracji zapory sieciowej zezwala na ruch sieciowy z wykorzystaniem protokołów

107.Przedstawione na rysunku narzędzie służy do testowania

108.Kopię danych w systemie Linux można wykonać za pomocą polecenia

109.W systemie Linux odpowiednikiem programu Windows o nazwie chkdsk jest program

110.Za pomocą polecenia dxdiag wywołanego z wiersza poleceń systemu Windows można

111.Które narzędzie jest stosowane do weryfikacji sterowników w systemie Windows?

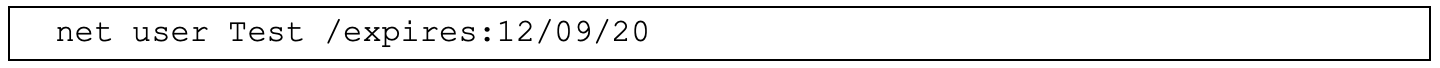

112.Wskaż efekt działania przedstawionego polecenia.

113.Użytkownik systemu operacyjnego Linux chce przypisać adres IP 152.168.1.200 255.255.0.0 interfejsowi sieciowemu. Które polecenie powinien wydać, mając uprawnienia root?

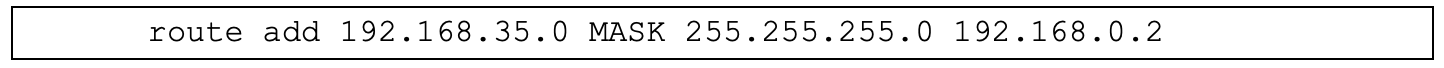

114.W wyniku użycia polecenia route ustawiono

115.Sprawdzenie minimalnego okresu ważności hasła w systemie Windows umożliwia polecenie

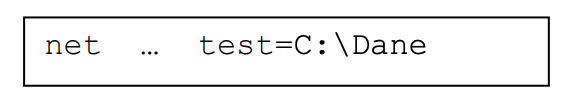

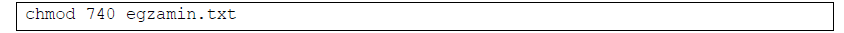

116.W systemie Linux polecenie chmod umożliwia

117.Aby uzupełnić prawidłową składnię prezentowanego polecenia, które udostępnia folder Dane pod nazwą test, w miejscu kropek należy wpisać słowo

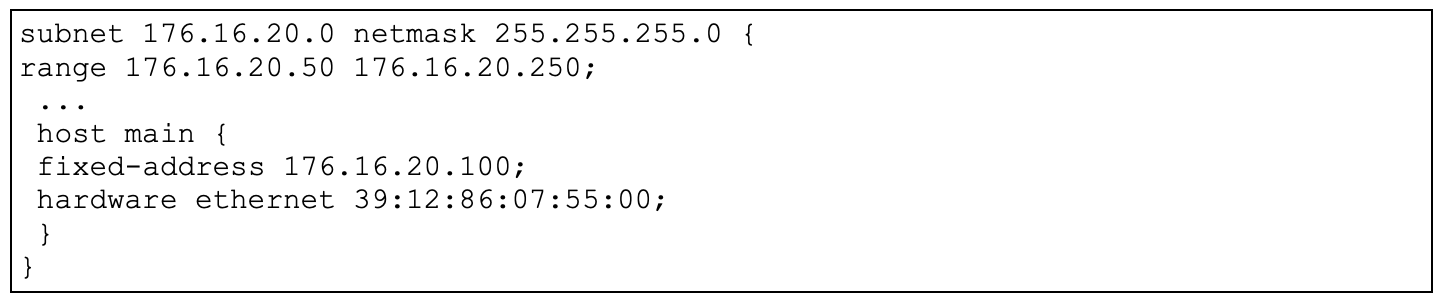

118.Które ze zdań jest prawdziwe dla przedstawionej konfiguracji usługi DHCP w systemie Linux?

119.Dla danego użytkownika w systemie Linux polecenie usermod -s pozwala na

120.Który protokół nie funkcjonuje w warstwie aplikacji modelu ISO/OSI?

121.Protokół umożliwiający hostom uzyskanie od serwera danych konfiguracyjnych, np. adresu IP bramy sieciowej, to

122.W układzie SI jednostką miary napięcia jest

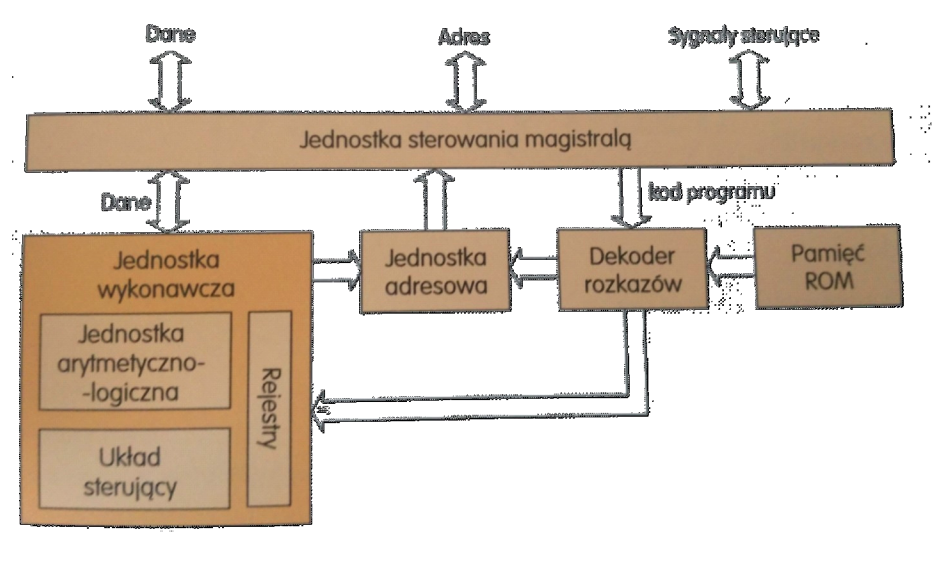

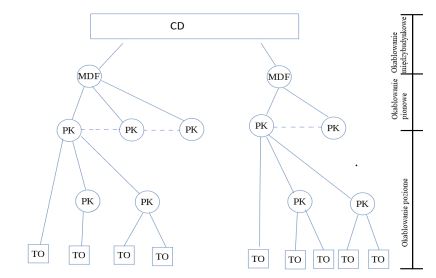

123.Na rysunku został przedstawiony schemat budowy logicznej

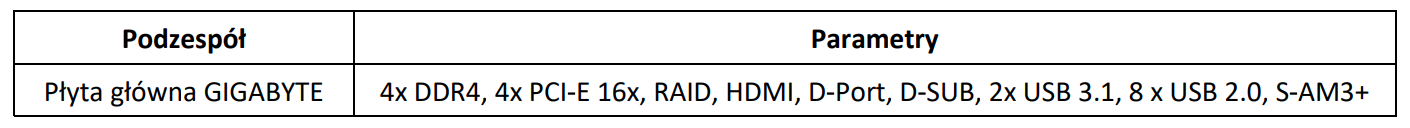

124.Oznaczenie przedstawionego procesora informuje o

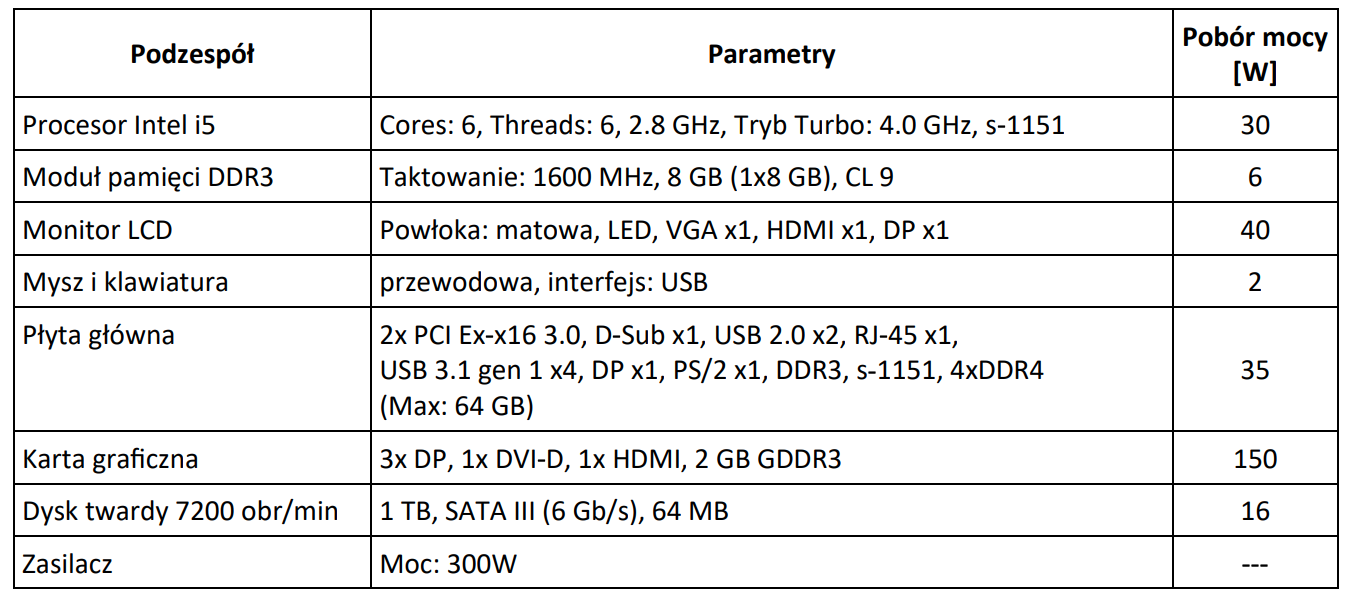

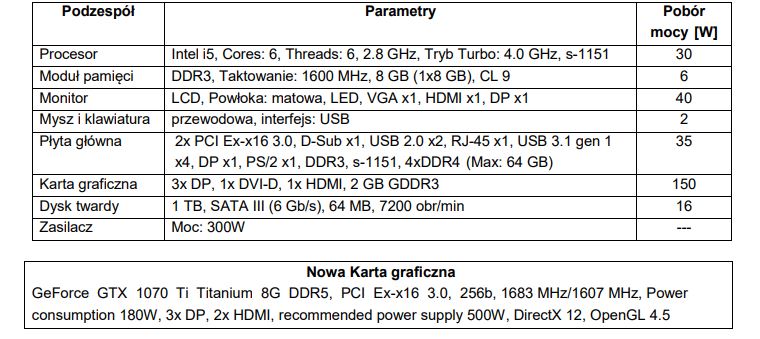

125.Wskaż podzespół niekompatybilny z płytą główną o przedstawionych w tabeli parametrach.

126.W zestawie komputerowym o parametrach przedstawionych w tabeli należy wymienić kartę graficzną na kartę GeForce GTX 1070 Ti Titanium 8G DDR5, PCI EX-x16 3.0, 256b, 1683 MHz/1607 MHz, Power consumption 180W, 3x DP, 2x HDMI, recommended power supply 500W, DirectX 12, OpenGL 4.5 W związku z tym modernizacja tego komputera wymaga również wymiany

127.Do aktualizacji systemów Linux można wykorzystać programy

128.Autor zamieszczonego oprogramowania zezwala na jego bezpłatne używanie jedynie w przypadku

129.W dwóch przyległych pomieszczeniach pewnej firmy występują bardzo silne zakłócenia elektromagnetyczne. Aby zapewnić możliwie największą przepustowość podczas pracy istniejącej sieci LAN, jako medium transmisyjne należy zastosować

130.Narzędziem służącym do połączenia pigtaila z włóknami kabla światłowodowego jest

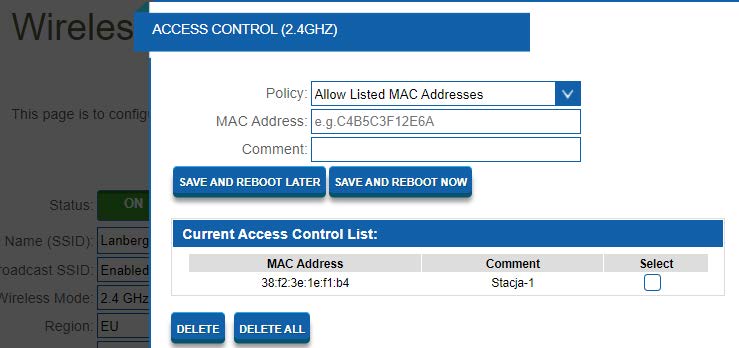

131.Aby zabezpieczyć sieć bezprzewodową przed nieautoryzowanym dostępem, należy między innymi

132.Wskaż adres sieci, do której należy host o adresie 172.16.0.123/27

133.Ile bitów należy wyodrębnić z części hosta, aby z sieci o adresie IPv4 170.16.0.0/16 wydzielić 24 podsieci?

134.Programem służącym do wyświetlenia listy aktywnych urządzeń pracujących w sieci LAN jest

135.Wskaż technologię wykorzystywaną do udostępniania Internetu wraz z usługą telewizji kablowej, w której jako medium transmisyjne jest wykorzystywany światłowód oraz kabel koncentryczny.

136.Aby w systemie Windows zmienić port zainstalowanej drukarki, należy wykorzystać funkcję

137.W sieci LAN do zabezpieczenia urządzeń sieciowych przed przepięciami oraz różnicami potencjałów, które mogą wystąpić podczas burzy lub innych wyładowań atmosferycznych, należy wykorzystać

138.Do sprawdzenia indeksu stabilności systemu Windows Server należy wykorzystać narzędzie

139.Wskaż nazwę usługi przełącznika, która umożliwi ustawienie wyższego priorytetu dla transmisji VoIP.

140.Połączenie VPN obsługiwane przez system Windows Server, w którym uwierzytelnienie użytkowników następuje przez niezabezpieczone połączenia, a dopiero po wymianie uwierzytelnień rozpoczyna się szyfrowanie połączenia, to

141.Do sprawdzenia prawidłowych przebiegów i wartości napięć układu urządzenia elektronicznego można użyć

142.Użycie polecenia tar –xf dane.tar w systemie Linux spowoduje

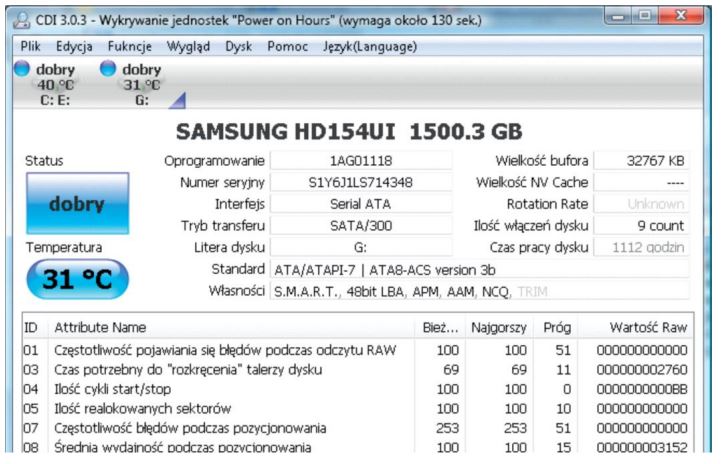

143.Komunikat tekstowy BIOS POST firmy Award o treści „Display switch is set incorrectly” wskazuje na

144.Do wykonania monitoringu stanu dysków twardych w serwerach, komputerach stacjonarnych i laptopach można wykorzystać program

145.Serwisant dojechał do klienta oddalonego od siedziby firmy o 11 km oraz wykonał u niego czynności naprawcze zawarte w tabeli. Wskaż całkowity koszt brutto jego pracy, jeśli dojazd do klienta kosztuje 1,20 zł/km brutto i jest on liczony w obie strony. Stawka podatku VAT na usługi wynosi 23%.

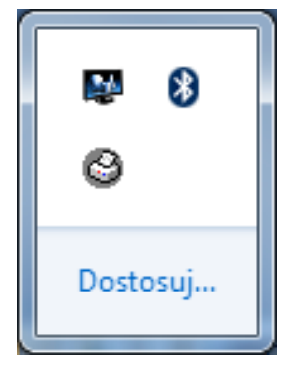

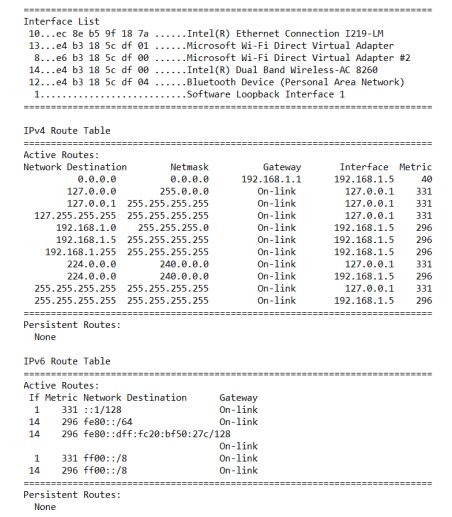

146.Aby ikony widoczne na przedstawionym obrazie pojawiły się na Pasku zadań, należy w systemie Windows skonfigurować

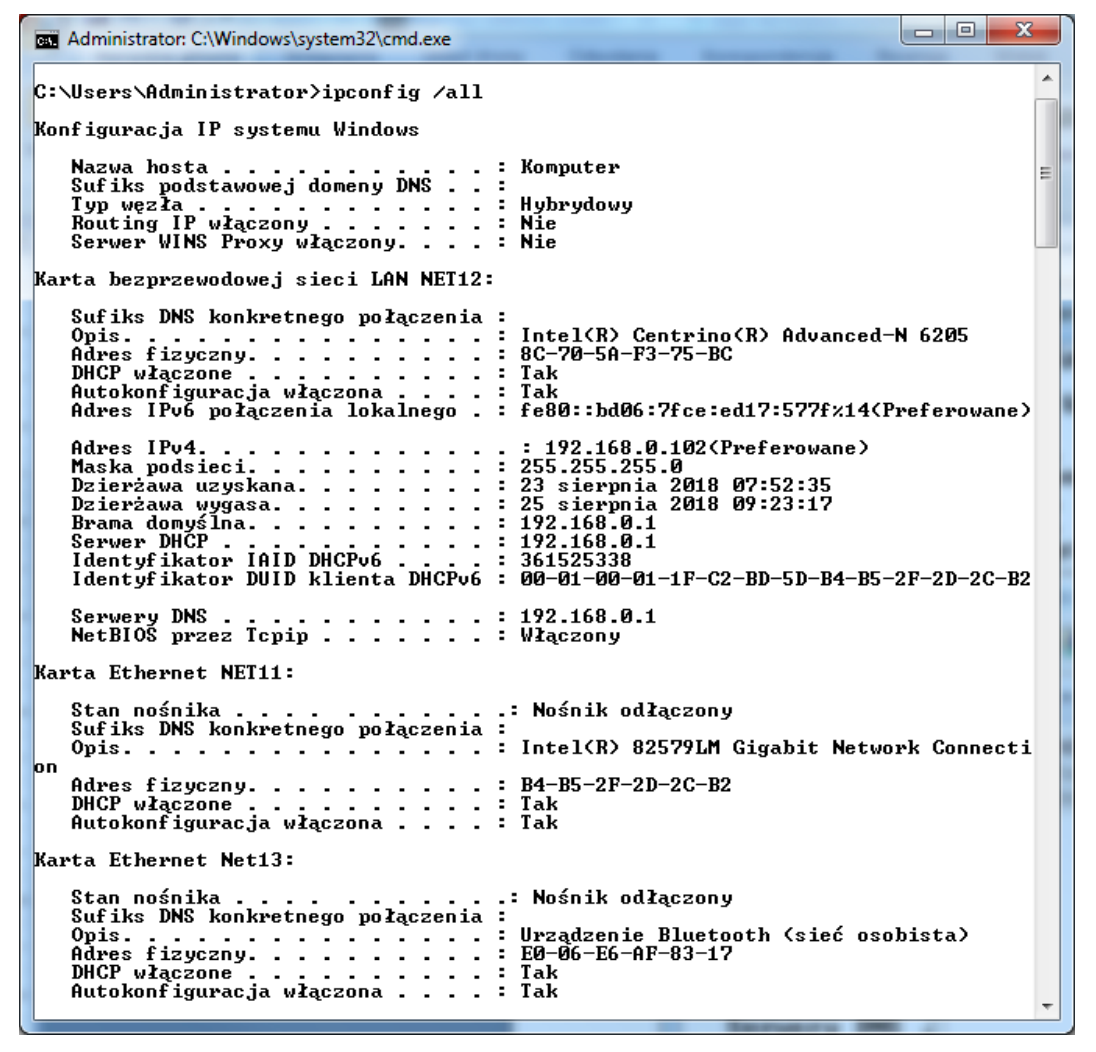

147.Po analizie zamieszczonych wyników konfiguracji kart sieciowych zainstalowanych na komputerze można stwierdzić, że

148.W systemie Windows przeprowadzenie analizy wpływu uruchamianych programów na wydajność komputera jest między innymi możliwe po użyciu polecenia

149.W systemie Linux polecenie cd ~ służy do

150.W systemie Windows Server udostępnienie folderu jako zasobu sieciowego, widocznego na stacji roboczej w postaci dysku oznaczonego literą, jest możliwe dzięki wykonaniu operacji

151.Serwer Samba umożliwia współdzielenie plików i drukarek w sieci za pomocą demona

152.Który z rekordów DNS należy dodać w strefie wyszukiwania do przodu, aby zmapować nazwę domeny DNS na adres IP?

153.Polecenie net accounts zastosowane w Wierszu poleceń systemu Windows, powodujące ustawienie maksymalnej liczby dni ważności hasła, wymaga użycia opcji

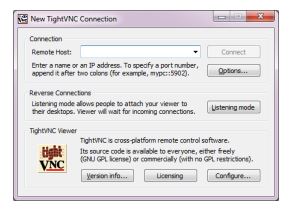

154.W systemie Windows Server narzędziem umożliwiającym zarządzanie zasadami grupy jest

155.Narzędziem umożliwiającym zdalną kontrolę użytkownika sieci lokalnej poprzez śledzenie jego działań lub przejęcie całkowitej kontroli nad zdalną maszyną jest program

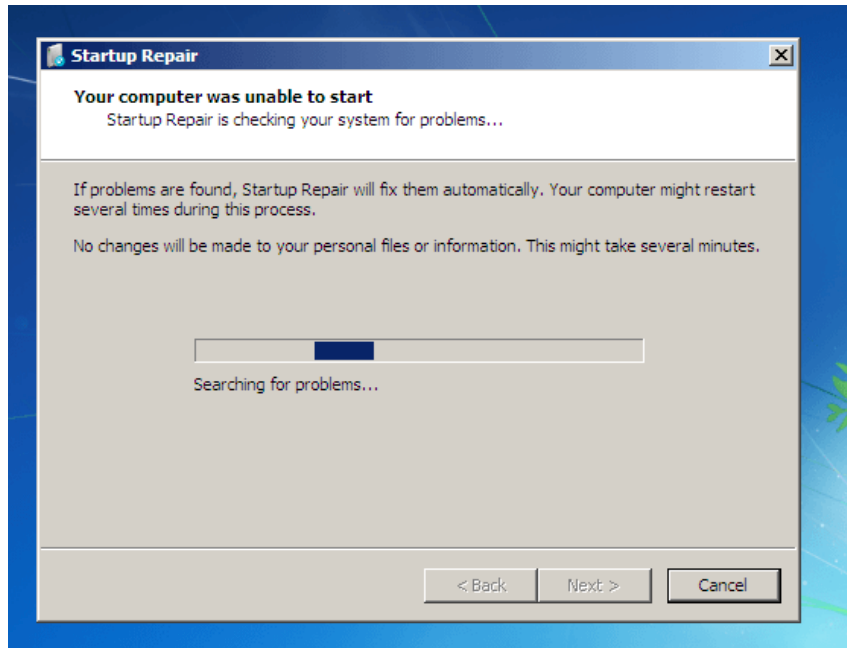

156.Na komputerze z zainstalowanymi dwoma systemami – Windows i Linux, po wykonaniu reinstalacji systemu Windows nie uruchamia się drugi system. Aby przywrócić możliwość uruchamiania się systemu Linux oraz aby nie stracić danych i ustawień w nim zapisanych, należy

157.Zamieszczony komunikat widoczny po uruchomieniu narzędzia do naprawy systemu Windows może świadczyć o

158.Symbolem literowym P oznacza się

159.Wskaż poprawny zapis liczby -1210metodą znak-moduł do postaci ośmiobitowej liczby dwójkowej.

160.Elementem elektronicznym zdolnym do gromadzenia ładunku elektrycznego jest

161.Elementem odpowiedzialnym za wymianę danych między procesorem a magistralą PCI-E jest

162.Przedstawiony symbol, stosowany w dokumentacji technicznej, oznacza

163.Moc zasilacza wynosi 450 W, czyli

164.Aby złożyć komputer z podzespołów, wykorzystując obudowę SFF, należy wybrać płytę główną w standardzie

165.Aby zwiększyć wydajność procesora rodziny Intel poprzez jego „podkręcenie” (ang. overclocking) można zastosować procesor oznaczony

166.Do usuwania plików lub katalogów w systemie Linux służy polecenie

167.Aby włączyć lub wyłączyć usługi w zainstalowanym systemie operacyjnym Windows, można posłużyć się przystawką

168.Na którym rysunku przedstawiono topologię sieci typu magistrala?

169.Technika przekazywania żetonu (ang. token) jest stosowana w topologii

170.Która pula adresów umożliwia komunikację typu multicast w sieci wykorzystującej adresację IPv6?

171.Dana jest sieć o adresie 192.168.100.0/24. Ile podsieci można z niej wydzielić, stosując maskę 255.255.255.224?

172.Która technologia umożliwia dostęp do Internetu oraz odbiór cyfrowych kanałów telewizyjnych?

173.Wewnętrzny protokół trasowania, oparty na analizie stanu łącza, to

174.Aby w sieci komputerowej była możliwa praca w wydzielonych logicznie mniejszych podsieciach, należy skonfigurować w przełączniku

175.Który materiał eksploatacyjny nie jest wykorzystywany w ploterach?

176.Aby w systemie Windows wyczyścić bufor nazw domenowych, należy zastosować polecenie

177.Poleceniem służącym do wyświetlania i modyfikacji tabel translacji adresów IP na adresy fizyczne jest

178.Który program nie umożliwia testowania sieci komputerowej w celu identyfikacji usterek?

179.Wskaż efekt działania przedstawionego polecenia.

180.Które z poleceń systemu Linux nie umożliwia przeprowadzenia diagnostyki sprzętu komputerowego?

181.W systemie Windows parametry karty graficznej można sprawdzić za pomocą polecenia

182.Które narzędzie w systemie Linux wyświetla zapisane w BIOS informacje o sprzęcie?

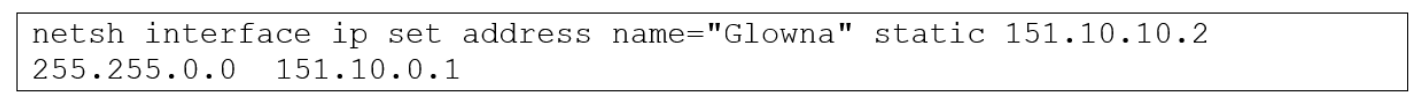

183.Istniejące konto użytkownika jest modyfikowane poleceniem net user. Aby wymusić zmianę hasła po ponownym zalogowaniu użytkownika, należy dodać do polecenia parametr

184.Przedstawione polecenie zostało wydane przez Administratora systemu operacyjnego podczas ręcznej konfiguracji interfejsu sieciowego. Efektem działania tego polecenia jest

185.Aby ustawić routing statyczny do sieci 192.168.10.0, należy wydać polecenie

186.Aktualizację systemu Windows umożliwia polecenie

187.W systemie Linux polecenie tty umożliwia

188.Aby w systemie Linux zmapować katalog udostępniony w sieci komputerowej, należy posłużyć się poleceniem

189.W systemie Linux, aby zmienić nowo tworzonym użytkownikom domyślny katalog domowy na katalog / users / home / new, należy użyć polecenia

190.Protokołem funkcjonującym w warstwie aplikacji modelu TCP/IP jest

191.Działający w systemie Linux program iftop służy do

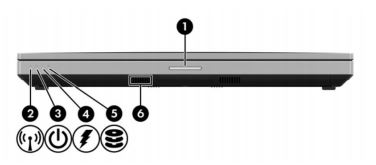

192.Wskaż rysunek przedstawiający symbol bramki logicznej NOT.

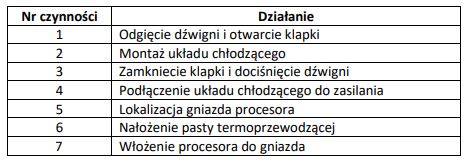

193.Obraz przedstawia oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Wskaż numer oznaczający kontrolkę zapalającą się podczas ładowania baterii.

194.Wskaż poprawną kolejność czynności prowadzących do zamontowania procesora w gnieździe LGA na nowej płycie głównej, odłączonej od źródła zasilania.

195.W trybie graficznym systemów Ubuntu lub SuSE Linux, do zainstalowania aktualizacji oprogramowania systemu można użyć programów

196.Do wykonania nienadzorowanej instalacji w systemie Windows należy przygotować plik odpowiedzi o nazwie

197.Po zainstalowaniu systemu Linux użytkownik chce przeprowadzić konfigurację karty sieciowej poprzez wpisanie ustawień konfiguracyjnych sieci. Jest to możliwe przez edycję pliku

198.Licencja programu komputerowego rozpowszechnianego za darmo z ograniczoną przez producenta funkcjonalnością w stosunku do pełnej, płatnej wersji, gdzie po okresie 30 dni pojawiają się reklamy oraz przypomnienia o konieczności zarejestrowania się, nosi nazwę

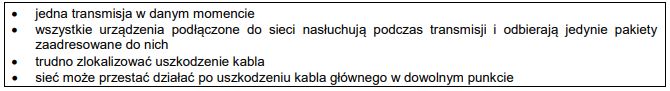

199.Cechy której topologii fizycznej sieci zostały opisane w ramce?

200.Widoczny na schemacie symbol okablowania oznacza kabel

201.Zastosowanie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN wskazuje na jej maksymalną przepustowość równą

202.Wskaż protokół warstwy aplikacji służący do odbierania poczty elektronicznej, który w pierwszej fazie pobiera nagłówki wiadomości, a pobranie ich treści oraz załączników następuje dopiero po otwarciu maila.

203.Do podłączenia (zaszycia) kabla w module Keystone należy wykorzystać

204.Adresem rozgłoszeniowym w podsieci o adresie IPv4 192.168.160.0/21 jest

205.W adresacji IPv6 zastosowanie podwójnego dwukropka jest wykorzystywane do

206.Co należy wpisać w miejscu kropek, aby w systemie Linux zwiększyć domyślny odstęp czasowy między kolejnymi transmisjami pakietów przy użyciu polecenia ping?

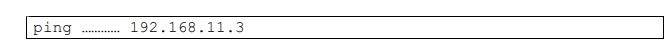

207.Drukarką przeznaczoną do druku etykiet i kodów kreskowych, która drukuje poprzez roztapianie pokrycia specjalnej taśmy, w wyniku czego barwnik z niej zostaje przyklejony do materiału, na którym następuje drukowanie jest drukarka

208.Aby podłączyć do komputera drukarkę igłową o przedstawionych parametrach, należy kabel dołączony do drukarki zamocować w porcie

209.W systemie Windows Professional do konfiguracji czasu dostępności drukarki należy wykorzystać zakładkę

210.Podstawową czynnością eksploatacyjną drukarki igłowej jest wymiana pojemnika

211.W systemie Linux do monitorowania pracy sieci, urządzeń sieciowych oraz serwerów można wykorzystać program

212.Która z czynności jest możliwa do wykonania podczas konfiguracji przełącznika CISCO w interfejsie CLI, bez przechodzenia w tryb uprzywilejowany, na poziomie dostępu widocznym w ramce?

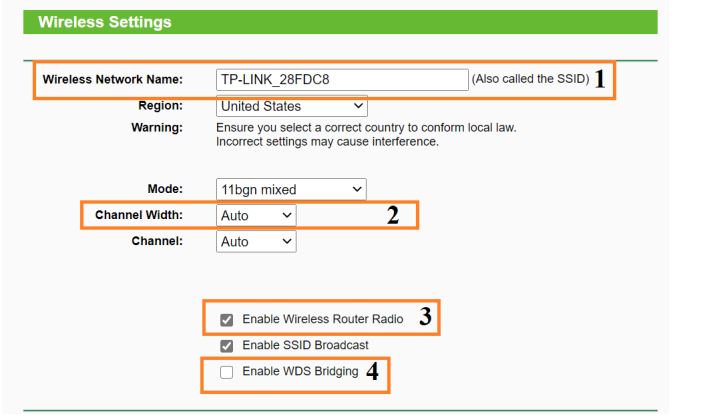

213.Aby ukryć identyfikator sieci bezprzewodowej, należy w ruterze zmienić jego konfigurację w polu oznaczonym numerem

214.W systemie Windows do zarządzania programami i usługami uruchamianymi wraz ze startem systemu operacyjnego można wykorzystać program

215.Konfiguracja rutingu statycznego na ruterze polega na

216.Wskaż zestaw służący do diagnostyki logicznych układów elektronicznych znajdujących się na płycie głównej komputera, który nie reaguje na próby włączenia zasilania.

217.Do naprawy zasilacza laptopa polegającej na wymianie kondensatorów należy zastosować

218.Aby wyodrębnić dane zawarte w archiwum o nazwie dane.tar, użytkownik pracujący w systemie Linux powinien użyć polecenia

219.Na wydrukach drukarki laserowej można zaobserwować podłużne pasma oraz powtarzające się artefakty. Możliwą przyczyną złej jakości wydruku jest usterka

220.Przedstawiony wynik działania polecenia systemu Linux służy do diagnostyki

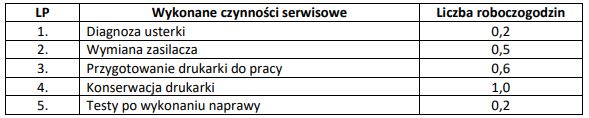

221.System operacyjny został zaatakowany przez oprogramowanie szpiegujące. Po usunięciu usterek, aby uniknąć kolejnego ataku, zaleca się

222.Wskaż należność brutto za wykonanie wymienionych w tabeli czynności serwisowych, jeśli koszt jednej roboczogodziny wynosi 120,00 zł netto, a stawka podatku VAT wynosi 23%.

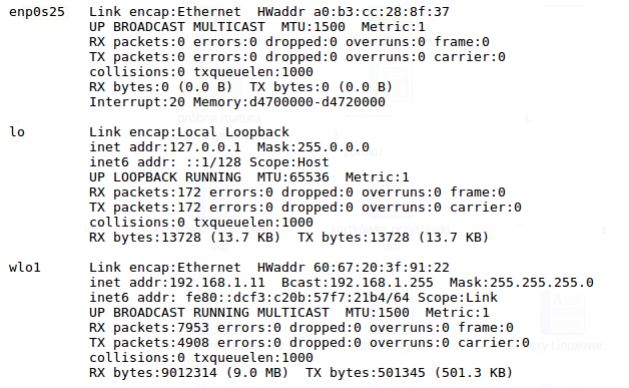

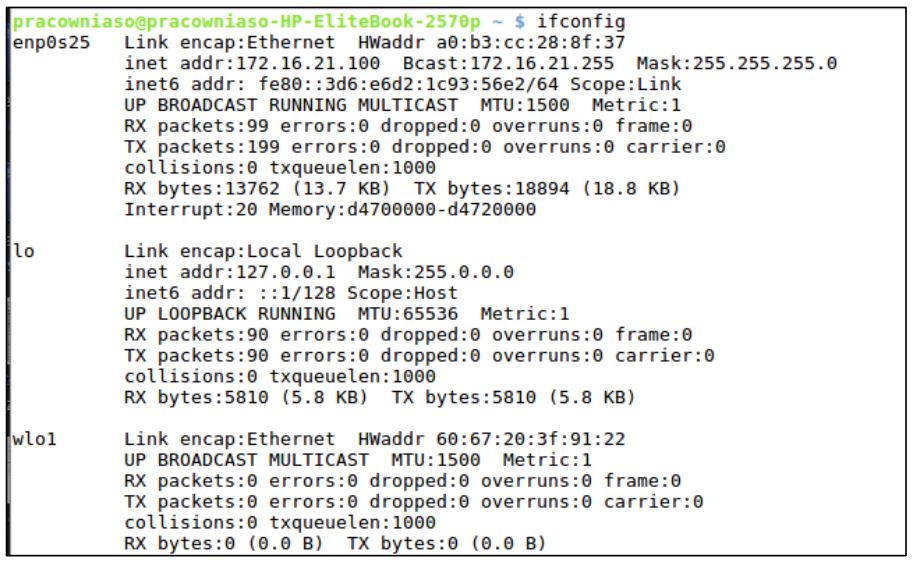

223.Aby po uruchomieniu systemu Windows automatycznie włączał się program Kalkulator, należy wykonać konfigurację

224.Do sprawdzenia przedstawionej konfiguracji interfejsów sieciowych w systemie Linux użyto polecenia

225.Wskaż polecenie systemu Linux służące do sprawdzenia, w którym katalogu znajduje się użytkownik.

226.W systemach z rodziny Windows system EFS służy do zabezpieczenia danych poprzez ich

227.Usługa systemu Windows Server, służąca do zdalnej instalacji systemów operacyjnych na komputerach zarządzanych przez serwer, to

228.Którą rolę serwera należy dodać w systemach z rodziny Windows Server, aby możliwe było utworzenie nowej witryny FTP?

229.W systemie Linux do zablokowania hasła użytkownika egzamin należy użyć polecenia

230.Wskaż polecenie systemu Windows Server służące do usunięcia jednostki organizacyjnej z katalogu.

231.W systemie Linux do zarządzania tablicami partycji można wykorzystać polecenie

232.Aby w systemie Windows Server zarejestrować udane i nieudane próby logowania użytkowników oraz operacje na zasobach dyskowych, należy skonfigurować dziennik

233.Materiałem eksploatacyjnym dla kolorowej drukarki laserowej jest

234.Który z adresów IP jest adresem prywatnym?

235.Wskaż poprawną postać maski podsieci.

236.Który port jest domyślny dla protokołu HTTPS?

237.Który protokół komunikacyjny służy do transferu plików w architekturze klient-serwer oraz może działać w dwóch trybach: aktywnym i pasywnym?

238.Wskaż ostatni możliwy do wykorzystania adres IP przeznaczony do adresacji hosta w podsieci 196.10.20.0/26.

239.Zastosowanie którego urządzenia w sieci komputerowej nie zmieni liczby domen kolizyjnych?

240.Interfejsem umożliwiającym przesyłanie danych pomiędzy płytą główną, a urządzeniem zewnętrznym, bez równoczesnego zasilenia urządzenia poprzez ten interfejs, jest

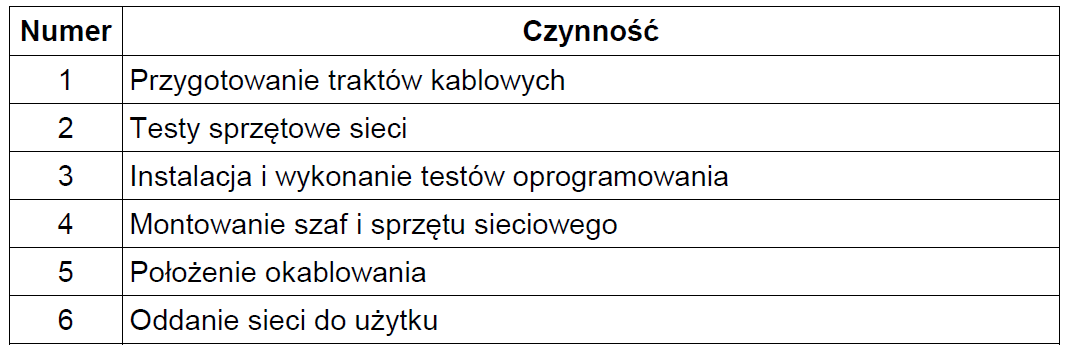

241.Zachowaniem asertywnym jest między innymi

242.Na podstawie tabeli wskaż prawidłową kolejność etapów wykonania szkolnej sieci komputerowej.

243.W przypadku, gdy ruter jest urządzeniem brzegowym dwóch domen kolizyjnych, jego rolą jest

244.Którą czynność należy wykonać, aby zamienić profil mobilny na profil obowiązkowy użytkownika?

245.Kontrolne badanie profilaktyczne, przeprowadzane na podstawie skierowania od pracodawcy, dotyczy

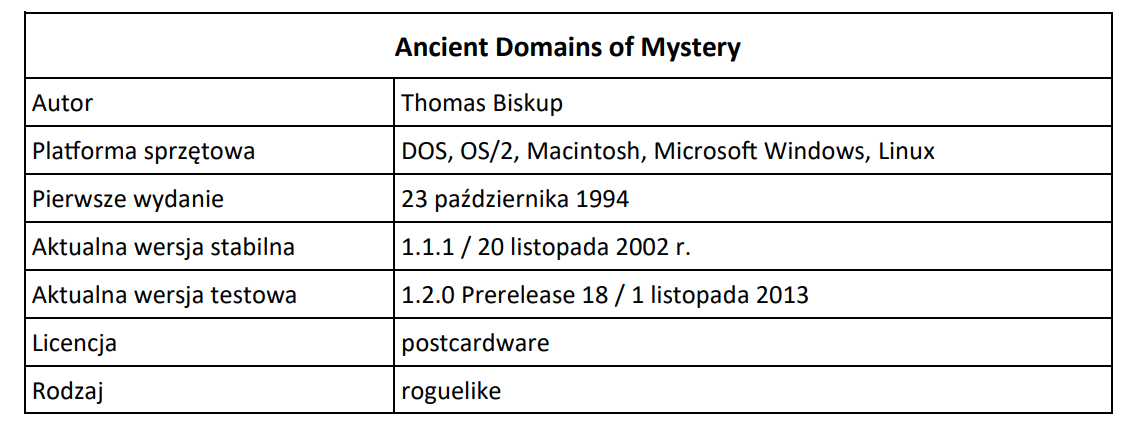

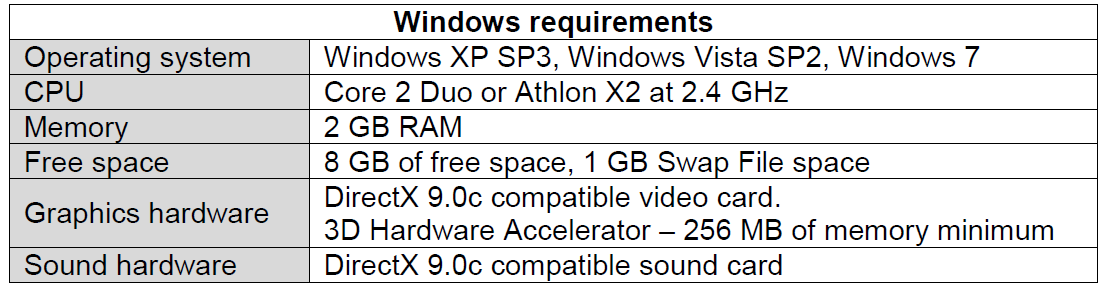

246.Zgodnie z tabelą z dokumentacji technicznej gry komputerowej wymagana wielkość pliku wymiany wynosi

247.Licencja wolnego i otwartego oprogramowania to

248.Złącze uniwersalne: 2,5 mm / 125 mm Długość fali: 850 kalibrowane, 1300, 1310, 1490, 1550 nm Wyświetlacz 4-cyfrowy umożliwia precyzyjne pomiary w dBm, dB, i UW Intuicyjna obsługa 2-przyciskowa Zakres pomiarowy: od +5 do -60 dBm Dokładność: +/- 0,15 dB Rozdzielczość: 0,01 dBm Liniowość: +/- 0,20 dB Urządzenie przedstawione na rysunku wraz ze specyfikacją techniczną można wykorzystać do pomiarów okablowania

249.Rysunek przedstawia panel konfiguracyjny bezprzewodowego urządzenia dostępowego, który umożliwia

250.W systemie operacyjnym Ubuntu konto użytkownika student można usunąć za pomocą polecenia

251.Serwer Windows z zainstalowaną i skonfigurowaną usługą Active Directory, kontrolujący uwierzytelnianie i autoryzację użytkowników domenowych nosi nazwę

252.Wykonanie polecenia net localgroup w systemie Windows spowoduje

253.Które zmiany w funkcjonowaniu organizmu w płaszczyźnie fizjologicznej może powodować stres?

254.Ile par przewodów skrętki miedzianej kategorii 5e wykorzystuje się do transmisji danych w standardzie sieci Ethernet 100Base-TX?

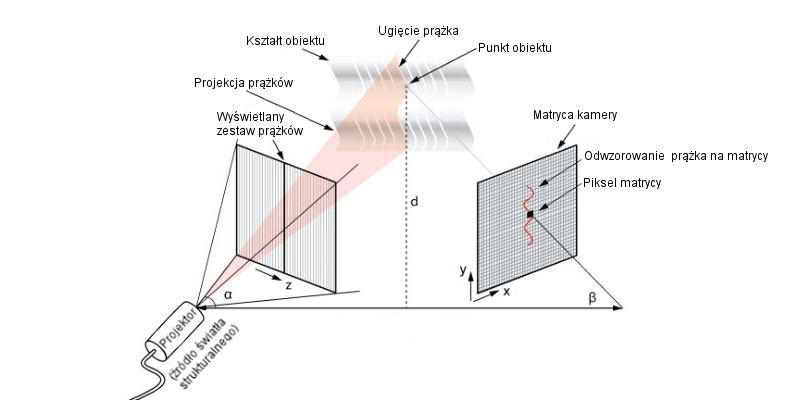

255.Przedstawiony schemat obrazuje zasadę działania skanera

256.Do serwisu komputerowego dostarczono laptop z matrycą bardzo słabo wyświetlającą obraz. Ponadto obraz jest bardzo ciemny i widoczny tylko z bliska. Przyczyną usterki jest

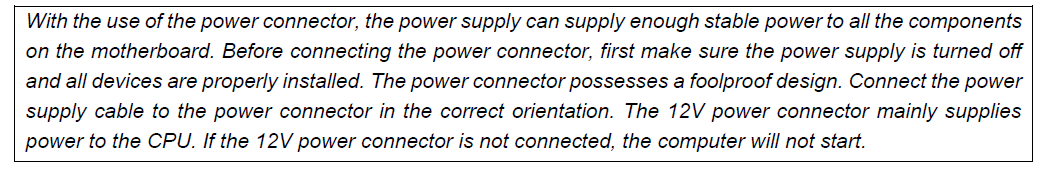

257.Aby uzyskać maksymalną wydajność obliczeniową komputera, którego płyta główna jest przedstawiona na ilustracji, zaleca się

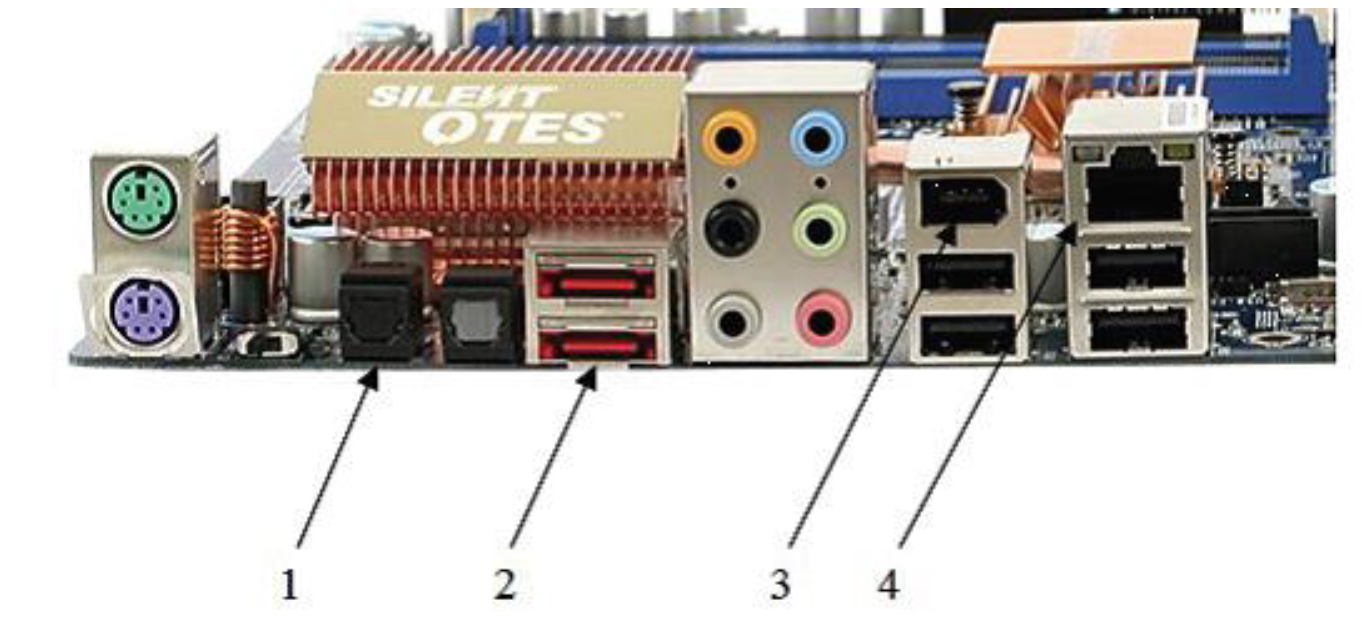

258.Który port na przedstawionej płycie głównej umożliwia podłączenie zewnętrznego dysku poprzez interfejs e-SATA?

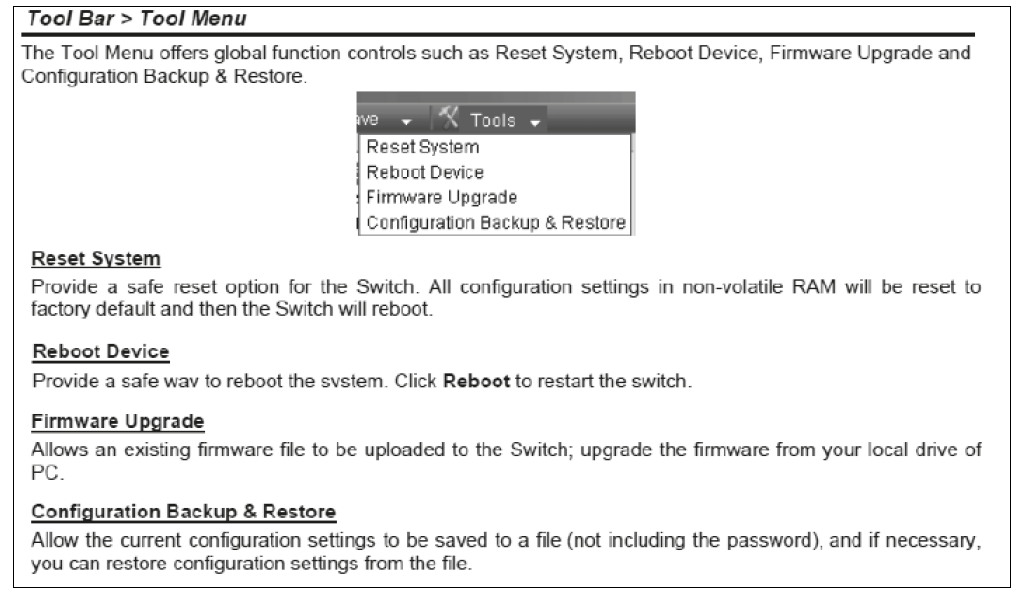

259.Na podstawie instrukcji przełącznika wskaż, która z opcji menu przywraca ustawienia fabryczne.

260.Do podłączenia dysku wyposażonego w interfejs SAS należy zastosować

261.Toner jest stosowany w drukarkach

262.Odpowiednikiem maski 255.255.252.0 jest prefiks

263.Parametrem opóźnienia określającym czas potrzebny do odczytania danych przez kontroler pamięci od momentu wysłania żądania jest

264.Jedną z przyczyn pokazanego na ilustracji problemu z wydrukiem z drukarki laserowej może być

265.Przedstawiony opis dotyczy

266.Na którym rysunku przedstawiono topologię sieci typu rozszerzona gwiazda?

267.W systemie Windows profil użytkownika tworzony podczas pierwszego logowania do komputera i przechowywany na lokalnym dysku twardym komputera, charakteryzujący się tym, że każda jego modyfikacja dotyczy jedynie komputera, na którym została ona wprowadzona, to profil

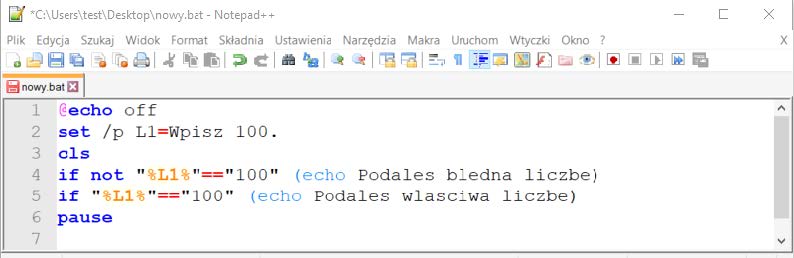

268.Co stanie się w wyniku wykonania przedstawionego skryptu?

269.Aby, za pomocą polecenia ping, było możliwe sprawdzenie poprawności komunikacji z innymi urządzeniami pracującymi w sieci, należy w zaporze Windows skonfigurować reguły dotyczące protokołu

270.Które urządzenie jest przedstawione na ilustracji?

271.Centralny punkt infrastruktury sieciowej, z którego rozprowadzane jest okablowanie szkieletowe, to punkt

272.Używanie na platformie do zarządzania projektem informatycznym komunikatów pisemnych w celu porozumiewania się szefa ze współpracownikami spowoduje

273.Którego polecenia, z odpowiednimi parametrami należy użyć, aby ustawić w systemach operacyjnych rodziny Windows właściwość pliku na tylko do odczytu?

274.Zgodnie z Kodeksem pracy do obowiązków pracownika w zakresie bezpieczeństwa i higieny pracy należy

275.Którym poleceniem w systemie Linux można przypisać adres IP i maskę podsieci dla interfejsu eth0?

276.Który z wymienionych mechanizmów zapewni najwyższy poziom bezpieczeństwa sieci bezprzewodowych standardu 802.11n?

277.Która topologia fizyczna charakteryzuje się nadmiarowymi połączeniami pomiędzy urządzeniami sieci?

278.Programem umożliwiającym wydzielenie logicznych części dysku twardego w systemie GNU/Linux jest

279.Ile bitów przeznaczonych jest na adresację hostów w sieci z maską 255.255.255.224?

280.Protokołem aplikacyjnym używanym przez WWW jest

281.Który symbol oznacza przełącznik?

282.Wskaż materiał eksploatacyjny typowy dla drukarek żelowych.

283.Poleceniem służącym do śledzenia trasy pakietów przesyłanych z komputera do punktu docelowego w sieci komputerowej jest

284.Wymiana uszkodzonych kondensatorów karty graficznej możliwa jest przy pomocy

285.Urządzeniem, które zapewnia ochronę przed atakami z sieci i może pełnić inne dodatkowe funkcje, jak np. szyfrowanie przesyłanych danych czy automatyczne powiadamianie administratora systemu o włamaniu, jest

286.Które zadanie realizuje protokół ARP (Address Resolution Protocol)?

287.Jak nazywa się rodzaj licencji, na której program jest w pełni funkcjonalny, ale można go uruchomić jedynie określoną, niewielką liczbę razy od momentu instalacji?

288.Który parametr polecenia ipconfig w systemie Windows powoduje odnowienie konfiguracji adresów IP?

289.Na przedstawionym schemacie blokowym element płyty głównej odpowiedzialny za wymianę danych między mikroprocesorem a pamięcią operacyjną RAM oraz magistralą karty graficznej jest na rysunku oznaczony numerem

290.Protokół, który tłumaczy nazwy domenowe na adresy IP, to

291.Do którego rodzaju wtyków jest stosowana przedstawiona na rysunku zaciskarka?

292.Na rysunkach technicznych instalacji sieci komputerowej wraz z dedykowaną jej instalacją elektryczną symbolem przedstawionym na rysunku oznacza się gniazdo

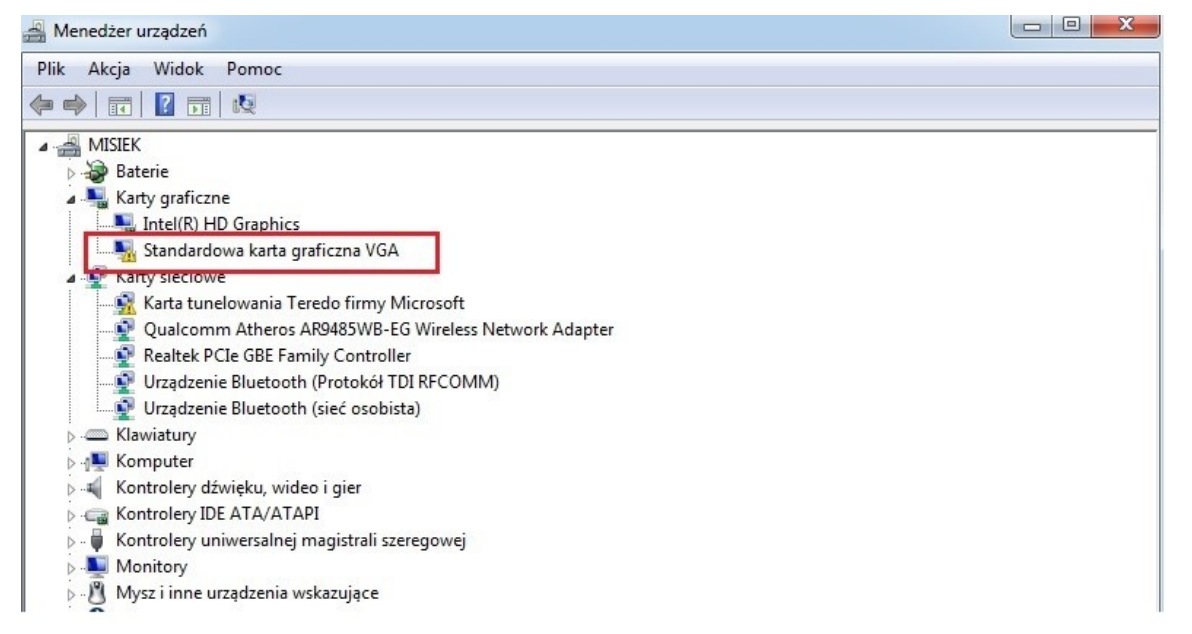

293.Wskaż typ złącza przedstawionej karty graficznej.

294.Która przystawka w systemie Windows umożliwia sprawdzenie stanu sprzętu, aktualizację sterowników oraz rozwiązanie konfliktów urządzeń?

295.Które medium transmisyjne zapewnia najmniejsze narażenie na zakłócenia elektromagnetyczne przesyłanego sygnału?

296.Programem służącym do utworzenia archiwum danych w systemie Linux jest

297.Analiza wyświetlonych przez program danych, pozwala stwierdzić, że

298.Które z przedstawionych źródeł stresu jest zaliczane do czynników fizycznych?

299.Woda jest środkiem gaśniczym, którego należy użyć podczas gaszenia pożaru

300.Wskaż adres rozgłoszeniowy sieci, do której należy host o adresie 88.89.90.91/8

301.Które porty rutera muszą być otwarte, aby użytkownicy sieci lokalnej mogli pobierać pliki z serwera FTP działającego w trybie aktywnym na domyślnych portach?

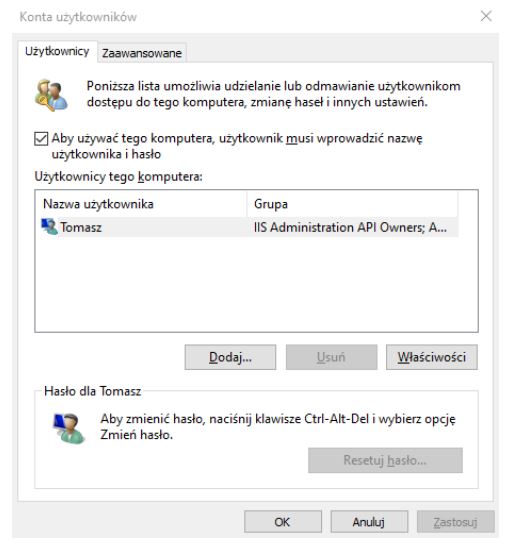

302.Aby uruchomić przedstawione narzędzie systemu Windows 10, należy w interpreterze poleceń użyć

303.Metoda dostępu do medium CSMA/CA jest stosowana w sieci o standardzie

304.Zainstalowanie serwera stron internetowych w rodzinie systemów Windows Server umożliwia rola

305.Protokół komunikacyjny używany w sieciach komputerowych do obsługi odległego terminala w architekturze klient-serwer, który nie zapewnia bezpieczeństwa przesyłanych informacji i pracuje wyłącznie w trybie tekstowym, to

306.Wskaż standard interfejsu stosowanego do przewodowego połączenia dwóch urządzeń

307.Podłączając drukarkę wyposażoną w złącze równoległe do komputera, który dysponuje tylko portami USB, należy zastosować adapter

308.Na serwerze DNS rekordem wskazującym serwer nazw, który jest tworzony automatycznie w momencie konfigurowania strefy wyszukiwania do przodu jest rekord

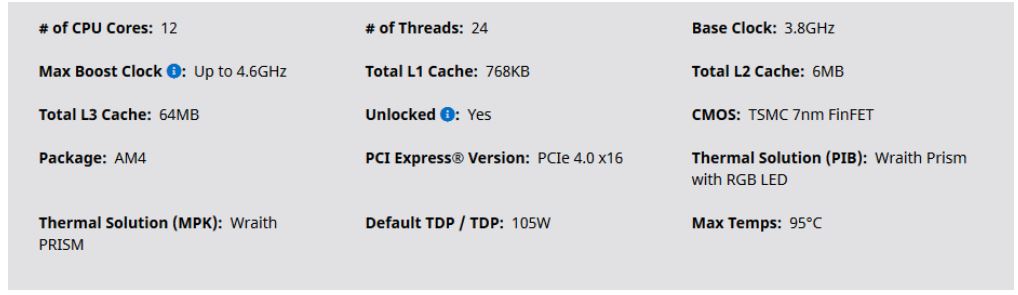

309.Na podstawie dokumentacji technicznej procesora wskaż liczbę jego wątków

310.Wadą metody sieciowej analizy oszacowania czasu trwania zadania jest

311.Na rysunku przedstawiono narzędzie do

312.Miarą podawaną w decybelach, będącą różnicą mocy sygnału przesyłanego w parze zakłócającej i sygnału wytworzonego w parze zakłócanej jest

313.Który zapis w systemie binarnym odpowiada liczbie 111 zapisanej w systemie dziesiętnym?

314.Aby zabezpieczyć nowo zainstalowany system operacyjny przed działaniem szkodliwego oprogramowania, program antywirusowy należy zainstalować

315.Wskaż cechę struktury chirurgicznej zespołu.

316.Przykładem komunikacji werbalnej jest

317.W który standard transmisji powinien być wyposażony ruter, aby w modernizowanej, bezprzewodowej sieci komputerowej mogła być uzyskana jak najszybsza transmisja danych?

318.Podstawową funkcją serwera FTP jest

319.Na fotografii przedstawiono

320.Wskaż adres sieci

321.Którego protokołu należy użyć do odbioru poczty elektronicznej ze swojego serwera?

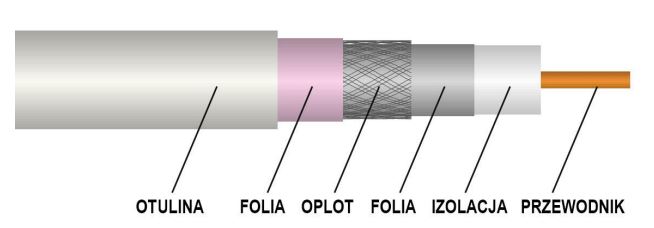

322.Na rysunku przedstawiono przekrój kabla

323.Na fotografii przedstawiono

324.Wskaż domyślny port do przekazywania poleceń (command) serwera usługi FTP

325.Aby dokonać aktualizacji zainstalowanego systemu operacyjnego Linux Ubuntu, należy użyć między innymi polecenia

326.Które oznaczenie kabla typu skrętka określa, że jej cały przewód jest nieekranowany?

327.Jaki jest koszt wymiany karty graficznej w komputerze, jeśli karta kosztuje 250 zł, jej wymiana zajmie pracownikowi serwisu 80 minut, a każda rozpoczęta roboczogodzina kosztuje 50 zł?

328.Pracownik doznał urazu. Pierwszą czynnością podczas udzielania pomocy jest

329.Który standard należy wybrać, konfigurując punkt dostępowy dla częstotliwości 5 GHz?

330.Urządzenie, które łączy segmenty sieci komputerowej przekazując ramki między tymi segmentami z doborem portu urządzenia, do którego są one przekazywane, to

331.Którego kodu numerycznego należy użyć w poleceniu zmiany praw do pliku w systemie Linux, aby jego właściciel miał prawa zapisu i odczytu, grupa miała prawa odczytu i wykonania, a pozostali użytkownicy tylko prawo odczytu?

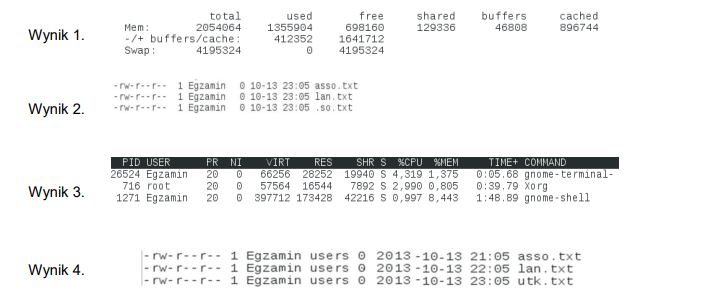

332.Wynik działania polecenia ls -l użytego w systemie Linux jest przedstawiony na

333.Wskaż, zgodną z obowiązującymi normami, maksymalną odległość pomiędzy urządzeniami sieciowymi, połączonymi bezpośrednio skrętką kategorii 5e?

334.Oprogramowanie sprzętowe zainstalowane na stałe w urządzeniu, które umożliwia jego obsługę to w języku angielskim

335.Transmisja za pomocą fal radiowych korzystających z pasma ISM jest realizowana w interfejsie

336.Na ilustracji jest przedstawione okno konfiguracji urządzenia dostępu do lokalnej sieci bezprzewodowej. Aby zmienić identyfikator sieci wykorzystywany podczas próby nawiązywania połączenia z punktem dostępowym, należy użyć pole oznaczone numerem

337.Nadzorem i kontrolą w zakresie przestrzegania zasad bezpieczeństwa i higieny pracy oraz przepisów związanych z zatrudnieniem w Polsce zajmuje się

338.Parametrem określającym o ile zmniejszy się moc sygnału w danej parze przewodów po przejściu przez cały tor kablowy, jest

339.W systemie Windows Server zdalny dostęp do sieci organizacji zapewnia usługa

340.Adresem rozgłoszeniowym sieci, w której pracuje host o adresie IP 195.120.252.32 i masce podsieci 255.255.255.192 jest

341.Co jest charakterystyczne dla architektury sieci lokalnych typu klient – serwer?

342.Na ilustracji jest przedstawiony

343.Zgodnie z zasadami etykiety związanymi ze spotkaniami służbowymi należy pamiętać, aby

344.Oznaczenie przedstawionego procesora informuje o

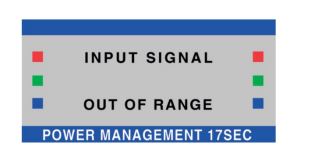

345.Na ilustracji przedstawiono

346.Podczas podłączenia sprawnego monitora do innego komputera jest wyświetlany komunikat przedstawiony na ilustracji. Pojawienie się komunikatu jest spowodowane

347.Ile maksymalnie komputerów może być zaadresowanych w podsieci o adresie 192.168.1.0/25?

348.Urządzeniem stosowanym do połączenia 6 komputerów w sieć lokalną jest

349.W tabeli przedstawiono parametry zestawu komputerowego. Ponieważ jego karta graficzna uległa uszkodzeniu, należy ją wymienić na kartę graficzną o parametrach przedstawionych w ramce. W związku z tym modernizacja tego komputera wymaga również wymiany

350.Aby zmienić właściciela pliku w systemie Linux, należy użyć polecenia

351.Na ilustracji jest przedstawiona konfiguracja

352.Przed wykonaniem prac serwisowych związanych z modyfikacją rejestru systemu Windows należy wykonać

353.Aby była możliwa komunikacja między różnymi sieciami VLAN, należy zastosować

354.Na ilustracji jest przedstawiony symbol graficzny

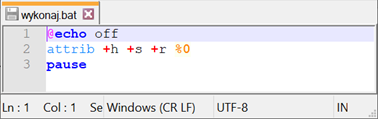

355.W Wierszu polecenia wydano komendę: wykonaj.bat przyklad.txt Wykonanie skryptu spowoduje

356.Aby udrożnić zatkane dysze kartridża drukarki atramentowej, należy oczyścić dysze

357.Zespoły doraźne powoływane są

358.Wskaż zakres grupy, który jest ustawiany domyślnie dla nowo utworzonej grupy w kontrolerze domeny systemu Windows Serwer?

359.Aby zagwarantować użytkownikom Active Directory możliwość zalogowania do domeny na wypadek awarii kontrolera domeny, należy

360.Wynikiem dodawania liczb 33(8)oraz 71(8)jest liczba

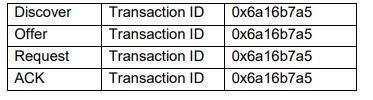

361.W tabeli jest przedstawiony fragment procesu komunikacji serwera ze stacją roboczą przechwycony przez program Wireshark. Której usługi dotyczy ta komunikacja?

362.Protokół DNS odpowiada za

363.Który ze sposobów radzenia sobie ze stresem jest szkodliwy dla organizmu?

364.W systemach Windows Server polecenie dsadd umożliwia

365.Wewnętrzny dysk twardy IDE jest zasilany poprzez złącze

366.W systemie Linux plik ma ustawione prawa na wartość 541. Właściciel tego pliku ma możliwość

367.W przedstawionym zasilaczu transformator oznaczono znakiem

368.W systemach operacyjnych Windows natywnym systemem plików, który umożliwia ograniczenie użytkownikom dostępu do poszczególnych katalogów, plików lub dysków jest

369.Które zdanie odnoszące się do urządzenia sieciowego most (ang. bridge) jest prawdziwe?

370.Na rysunku przedstawiono symbol graficzny

371.Plik ma rozmiar 2 KiB. W przeliczeniu na bity jest to

372.Do wyświetlenia zawartości katalogu w systemie Linux służy polecenie

373.Narzędziem blokującym ataki hakerskie z zewnątrz jest

374.Przy rozbudowie sieci Ethernet działającej w oparciu o standard 1000BaseT jest wymagane stosowanie skrętki, w kategorii co najmniej

375.Sieć o adresie 192.168.1.128/29 pozwala na zaadresowanie

376.Ktory typ złącza na płycie głównej umożliwia zamontowanie przedstawionej karty graficznej?

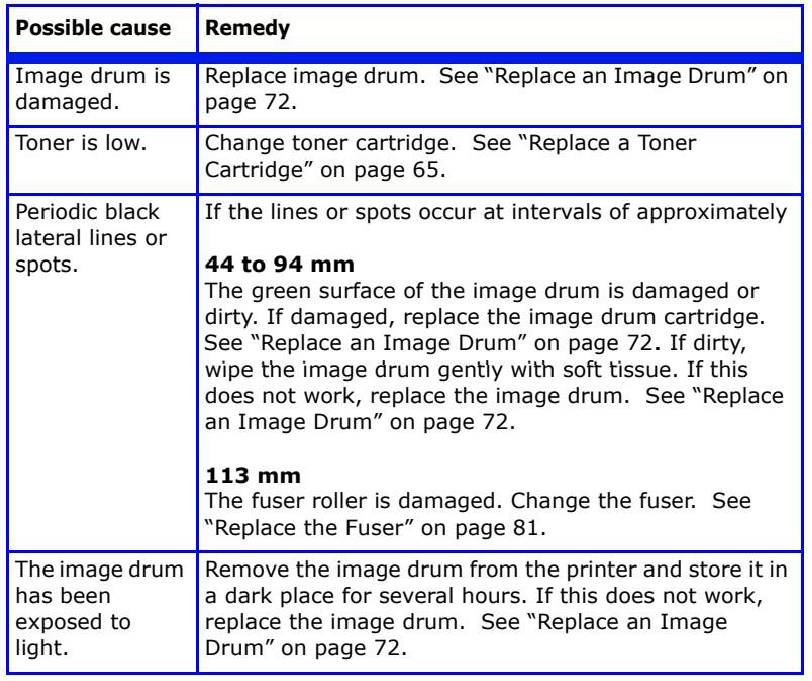

377.Przedstawiony opis usterki i procedura jej rozwiązania zawarta w dokumentacji technicznej dotyczy problemu związanego

378.Zgodnie z przepisami BHP oraz zasadami ergonomii stanowiska pracy, maksymalna odległość ekranu monitora komputerowego od oczu pracownika wynosi

379.Zachowaniem sprzyjającym organizacji pracy małego zespołu programistów jest

380.Stosunek ładunku zgromadzonego na przewodniku do potencjału tego przewodnika określa jego

381.Czynnym elementem elektronicznym jest

382.Wskaż element, który dopasowuje poziom napięcia z sieci energetycznej przy użyciu transformatora przenoszącego energię z jednego obwodu elektrycznego do drugiego z wykorzystaniem zjawiska indukcji magnetycznej.

383.Na schemacie płyty głównej, znajdującym się w dokumentacji laptopa, numerami 8 i 9 oznaczono złącza

384.Przedstawiona karta przechwytująca wideo będzie współpracowała z płytą główną wyposażoną w port

385.Podczas instalacji systemu Windows, tuż po uruchomieniu instalatora w trybie graficznym, możliwe jest uruchomienie Wiersza poleceń (konsoli) za pomocą kombinacji przycisków

386.Po zainstalowaniu systemu Windows 10, aby skonfigurować połączenie internetowe z limitem danych, w ustawieniach sieci i Internetu należy ustawić połączenie

387.Licencja dostępowa w systemie Windows Server, umożliwiająca użytkownikom stacji roboczych korzystanie z usług serwera to licencja

388.Cechą charakterystyczną topologii gwiazdy jest

389.Na przedstawionym schemacie logicznym sieci ujęto

390.Co można powiedzieć o budowie skrętki S/FTP?

391.Przedstawione narzędzie jest stosowane do

392.Testowanie okablowania strukturalnego światłowodowego można wykonać za pomocą

393.Adresem rozgłoszeniowym w podsieci o adresie IPv4 192.168.0.0/20 jest

394.W adresacji IPv6 adres ff00::/8 określa

395.Wskaż maksymalną liczbę adresów hostów, którą można użyć w każdej z 8 równych podsieci, wydzielonych z sieci komputerowej o adresie 10.10.10.0/24

396.Informacje przedstawione na wydruku zostały wyświetlone w wyniku wywołania

397.Urządzeniem sieciowym pracującym w drugiej warstwie modelu OSI, w którym sygnał na podstawie analizy adresu MAC nadawcy i odbiorcy jest przesyłany do portu połączonego z urządzeniem odbierającym dane, jest

398.Gniazdo tablicy interaktywnej jest oznaczone za pomocą przedstawionego symbolu. Którego złącza należy użyć do podłączenia tablicy do komputera?

399.Aby w systemie Windows zmienić port zainstalowanej drukarki, należy wykorzystać funkcję

400.Wskaż czynność konserwacyjną, którą należy wykonać, jeśli na wydruku drukarki atramentowej widoczne są smugi, kolory wydruku są niewłaściwe lub brakuje niektórych kolorów

401.Przedstawione narzędzie służące do monitorowania sieci LAN to

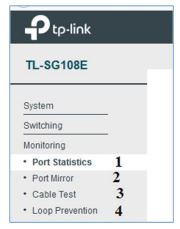

402.Do sprawdzenia stanu podłączonego kabla i zdiagnozowania odległości od miejsca awarii sieci należy wykorzystać funkcję przełącznika oznaczoną numerem

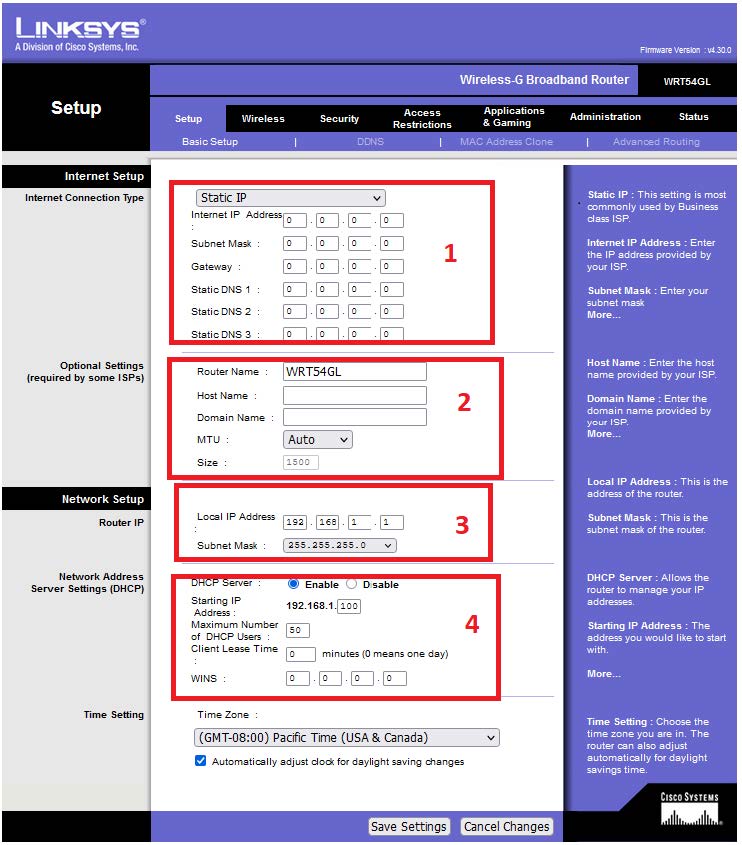

403.Podczas konfiguracji rutera, aby wprowadzić parametry połączenia dostarczone przez dostawcę internetowego należy wybrać obszar oznaczony numerem

404.Do czyszczenia układów optycznych w sprzęcie komputerowym należy użyć

405.Matę antystatyczną i opaskę stosuje się podczas montażu podzespołu w celu

406.W systemie Windows Server udostępnienie folderu jako zasobu sieciowego, widocznego na stacji roboczej w postaci dysku oznaczonego literą, jest możliwe dzięki wykonaniu operacji

407.Do identyfikacji rozmiaru wolnej i zajętej pamięci fizycznej w systemie Linux można użyć polecenia

408.Wskaż koszt brutto wykonanych przez serwisanta usług, jeśli do rachunku doliczony jest również koszt dojazdu w wysokości 55,00 zł netto.

409.System Linux Ubuntu zainstalowano na dysku obok systemu Windows. Aby skonfigurować kolejność uruchamianych systemów operacyjnych, należy zmodyfikować zawartość

410.Użycie polecenia ipconfig /renew podczas konfiguracji interfejsów sieciowych spowoduje

411.Do harmonogramowania zadań w systemie Linux służy polecenie

412.Wykonanie polecenia dxdiag w systemie Windows umożliwi

413.AppLocker to narzędzie w systemach Windows Server służące do

414.W systemie serwerowym Windows widoczny jest zakres adresów IPv4. Wskazana ikona znajdująca się przy jego nazwie oznacza, że

415.Wskaż polecenie systemu Linux służące do wyświetlenia numeru identyfikacyjnego użytkownika.

416.Za pomocą którego polecenia systemu Linux możliwa jest zmiana domyślnej powłoki użytkownika egzamin na sh

417.Narzędziem usług katalogowych w systemach z rodziny Windows Server, służącym do przekierowania komputerów do jednostki organizacyjnej określonej przez administratora, jest polecenie

418.Po zainstalowaniu programu VNC, wykorzystywanego do podglądu pulpitu wybranego komputera, oprócz numeru portu należy podać jego

419.Higiena pracy to:

420.Pracownik rozlał w pracy substancję żrącą, wskutek czego uszkodził stojący na stole mikroskop i swoją odzież. Zdarzenie to jest:

421.Wypadek śmiertelny przy pracy to wypadek, w którego wyniku nastąpiła śmierć poszkodowanego pracownika

422.Chorobą zawodową najczęściej występującą wśród pracowników kuźni jest/są

423.Zapobieganie chorobom zawodowym nie polega na

424.Adresem pętli zwrotnej w protokole IPv6 jest

425.W systemie Linux do monitorowania bieżących procesów służy polecenie

426.W modelu hierarchicznym sieci komputery użytkowników są elementami warstwy

427.Profil użytkownika systemu Windows wykorzystywany do logowania na dowolnym komputerze w sieci, który jest przechowywany na serwerze i może być modyfikowany przez użytkownika, to profil

428.Elementem zestawu komputerowego przetwarzającym zarówno dane wejściowe, jak i wyjściowe, jest

429.Na ilustracji przedstawione jest oprogramowanie monitorujące technologię

430.Udostępnienie linuksowych usług drukowania oraz serwera plików stacjom roboczym Windows, OS X, Linux umożliwia serwer

431.Który z typów rekordów DNS definiuje alias (alternatywną nazwę) rekordu A dla kanonicznej (rzeczywistej) nazwy hosta?

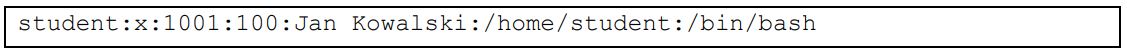

432.Liczby 1001 oraz 100 w wierszu pliku /etc/passwd znaczają

433.Zgodnie z przedstawioną instrukcją montażu płyty głównej należy

434.Psychicznym skutkiem przewlekłego stresu może być

435.Które polecenie należy wydać w systemie Windows, aby sprawdzić tabelę translacji adresów IP na adresy fizyczne?

436.Na ilustracji została przedstawiona topologia

437.Wskaż domyślną maskę szesnastobitowego adresu IPv4

438.Głównym zadaniem usługi DNS jest

439.Do pomiaru wartości mocy czynnej metodą bezpośrednią należy użyć

440.Serwerowa płyta główna do poprawnego działania wymaga pamięci z rejestrem, Który z wymienionych modułów pamięci będzie kompatybilny z taką płytą?

441.Program tar umożliwia

442.Przedstawiony na ilustracji wtyk 8P8C (złącze męskie modularne) jest stosowany jako zakończenia kabla

443.IMAP jest protokołem obsługującym

444.Która technologia umożliwia dostęp do Internetu?

445.Który styl zarządzania grupą, odbywający się w trybie rozkazów, jest skierowany na wykonywanie zadania bez względu na interesy pracowników?

446.Który mechanizm musi być uruchomiony na ruterze, aby ruter mógł zmieniać źródłowe i docelowe adresy IP przy przekazywaniu pakietów pomiędzy sieciami?

447.W systemie Windows, aby ustawić routing statyczny do sieci 192.168.10.0, należy wydać polecenie

448.Menedżer usług IIS (Internet Information Services) systemu Windows służy do konfiguracji serwera

449.Użytkownikom pracującym poza biurem uzyskanie zdalnego dostępu do serwera w sieci prywatnej przy wykorzystywaniu infrastruktury sieci publicznej, takiej jak Internet, umożliwia połączenie

450.Które urządzenie należy zainstalować w serwerze, by można było automatycznie archiwizować dane na taśmach magnetycznych?

451.Program df działający w systemach rodziny Linux umożliwia wyświetlenie

452.Adresem IPv6 hosta skonfigurowanym na karcie sieciowej enp0s25 jest

453.Jeśli pracownik przebywał na zwolnieniu lekarskim dłużej niż 30 dni, to przed powrotem do pracy musi przejść badania

454.Przypisanie licencji oprogramowania wyłączenie do jednego komputera lub jego podzespołów jest cechą licencji

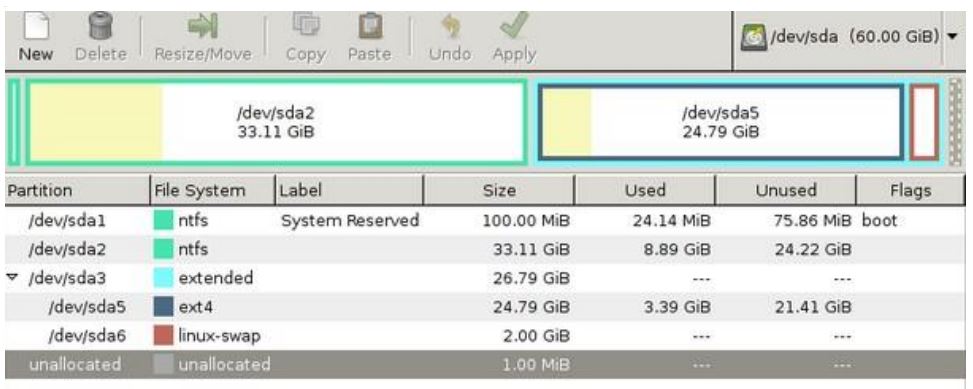

455.Przedstawione na ilustracji urządzenie peryferyjne jest wyposażone w interfejs

456.Przed rozpoczęciem czynności instalacyjnych wykonano przygotowanie dysku twardego. widoczne na ilustracji wydane polecenia prowadzą do

457.Na której ilustracji zostało przedstawione narzędzie używane w symulatorze Cisco Packet Tracer, umożliwiające zastosowanie światłowodu jako medium transmisyjnego w projektowaniu sieci? (Ilustracje pochodzą z programu w wersji 8.0.0.0212)

458.Przedstawiony panel tylny płyty głównej jest wyposażony w interfejsy

459.Urządzenie przedstawione na rysunku jest stosowane do

460.w której topologii logicznej sieci komputerowej urządzenia wysyłające dane używają znacznika nazywanego tokenem?

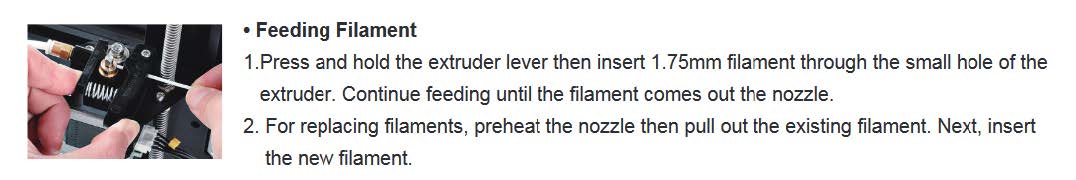

461.W przedstawionym fragmencie instrukcji obsługi drukarki 3D została opisana czynność

462.Wskaż materiał eksploatacyjny stosowany w kolorowych drukarkach laserowych.

463.Pharming to rodzaj ataku, który ma na celu

464.Który program można zastosować do diagnostyki dysku twardego?

465.Wynikiem dodawania liczb 1011010(2)oraz 101100(2)jest

466.Na której ilustracji została przedstawiona bramka logiczna realizująca funkcję

467.Adresem rozgłoszeniowym w sieci 172.16.0.0/19 w adresacji IPv4 jest

468.Poleceniem systemu Linux używanym do nadawania praw do plików jest

469.Aby uniknąć nieodwracalnego uszkodzenia komórek nerwowych, resuscytacja krążeniowo-oddechowa (RKO) powinna zostać rozpoczęta w przypadku zatrzymania oddechu i krążenia przed upływem

470.W której strukturze organizacyjnej przedsiębiorstwa właściciel bezpośrednio zarządza kilkoma pracownikami?

471.Na ilustracji przedstawiono ustawienia serwera DHCP w systemie Windows Server z dodanym zakresem o nazwie My_scope. Aby przypisać stacji roboczej adres IPv4 na podstawie adresu MAC, należy wybrać zakładkę

472.Kliknięcie wskazanej na ilustracji ikony, dostępnej w urządzeniu mobilnym, umożliwi

473.Lokalna polityka bezpieczeństwa w systemie Windows 10 polegająca na definiowaniu zasad zabezpieczeń dla komputerów, może być zrealizowana za pomocą narzędzia

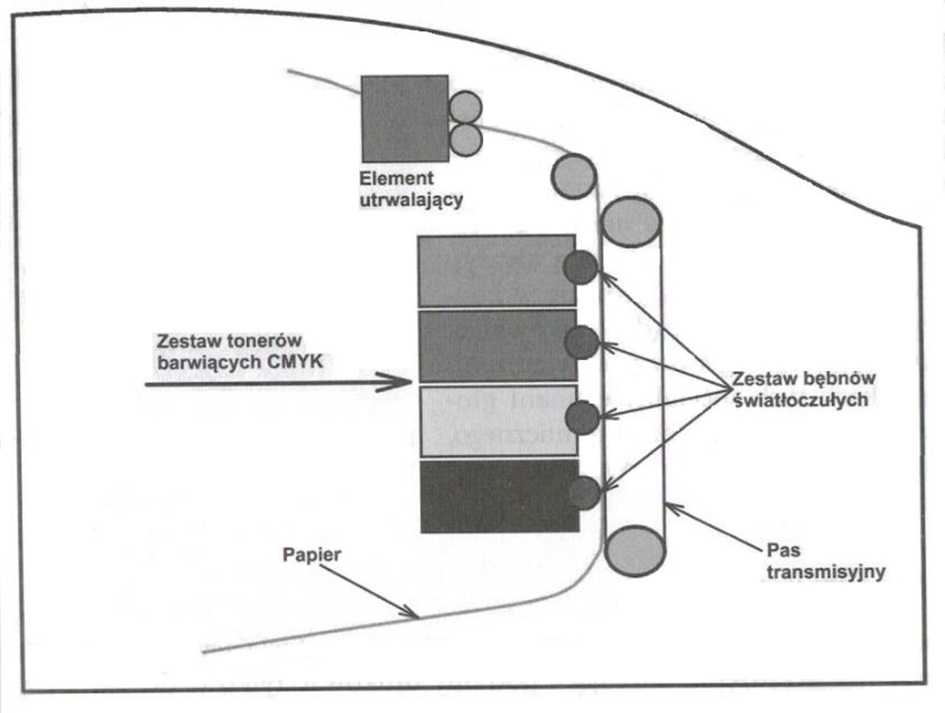

474.Z widocznego na ilustracji schematu działania drukarki laserowej można wywnioskować, że jest to drukarka

475.Na ilustracji przedstawiono kartę

476.Celem normalizacji krajowej jest

477.Konfiguracja punktu dostępowego widoczna na ilustracji została wykonana, aby

478.Które urządzenie, pracujące w warstwie pierwszej modelu OSI, będące połączeniem nadajnika i odbiornika, wykorzystywane jest w sieciach informatycznych do zamiany sygnału przesyłanego światłowodem na sygnał przesyłany kablem miedzianym i odwrotnie?

479.Serwisant, który podczas wymiany dysku twardego w laptopie klienta uszkodził matrycę wyświetlacza, powinien

480.Urządzeniem wejścia i wyjścia jest

481.Które prawa do pliku egzamin.txt są efektem wykonania przedstawionego w ramce polecenia w systemie Linux?

482.Narzędziem przeznaczonym do wypięcia żyły kabla U/UTP z modułu Keystone jest

483.Polecenie netplan try zastosowane w systemie Linux Ubuntu 20.04 służy do

484.W adresacji IPv4 postacią dziesiętną maski /27 zapisanej w bezklasowej metodzie przydzielania adresów IP jest

485.Do sieci o adresie IPv4 192.168.15.0/27 należy host o adresie

486.Elementem pasywnym sieci komputerowej jest

487.Do wirtualizacji systemów operacyjnych w systemie Windows Server 2016 można wykorzystać funkcję serwera o nazwie

488.Analizując widoczny na ilustracji kod źródłowy skryptu systemu Windows można stwierdzić, że

489.Wskaż bezpłatny program, który umożliwi przygotowanie prezentacji multimedialnej dla klienta.

490.Po zainstalowaniu serwera Apache położenie głównego katalogu zawierającego strony udostępnione użytkownikom można zmienić w jednym z plików konfiguracyjnych serwera, poprzez modyfikację zmiennej

491.Przedstawione na ilustracji urządzenie peryferyjne jest wyposażone w interfejs

492.W modelu ISO/OSI protokół ICMP działa w warstwie

493.Zgodnie z oknem konfiguracji ustawień rutera, wskaż numer grupy, której ustawienie umożliwia uzyskanie połączenia z usługodawcą internetowym.

494.W programie Oracle VM VirtualBox należy zainstalować dwa serwerowe systemy operacyjne z kartami sieciowymi, umożliwiającymi komunikowanie się z siecią, w której pracuje fizyczny komputer. Dodatkowo skonfigurowane na wirtualnych serwerach usługi powinny być dostępne dla komputerów w tej sieci. W tym celu, przed instalacją, należy w programie do wirtualizacji w ustawieniach sieci ustawić tryb karty sieciowej na

495.Sposobem ochrony przed atakami zwanymi Social Engineering jest

496.Wewnętrzne urządzenie sieciowe przedstawione na ilustracji to

497.Które porty należy zablokować w zaporze sieciowej, aby uniemożliwić połączenie z serwerem FTP?

498.Zgodnie z przepisami BHP minimalny poziom natężenia oświetlenia dla stanowisk do pracy z komputerem wynosi

499.Odmianą programowalnej pamięci tylko do odczytu, której zawartość można wykasować za pomocą promieni ultrafioletowych, jest pamięć

500.W systemie Windows za pomocą polecenia assoc można

501.Który element szafy krosowniczej jest przedstawiony na ilustracji?

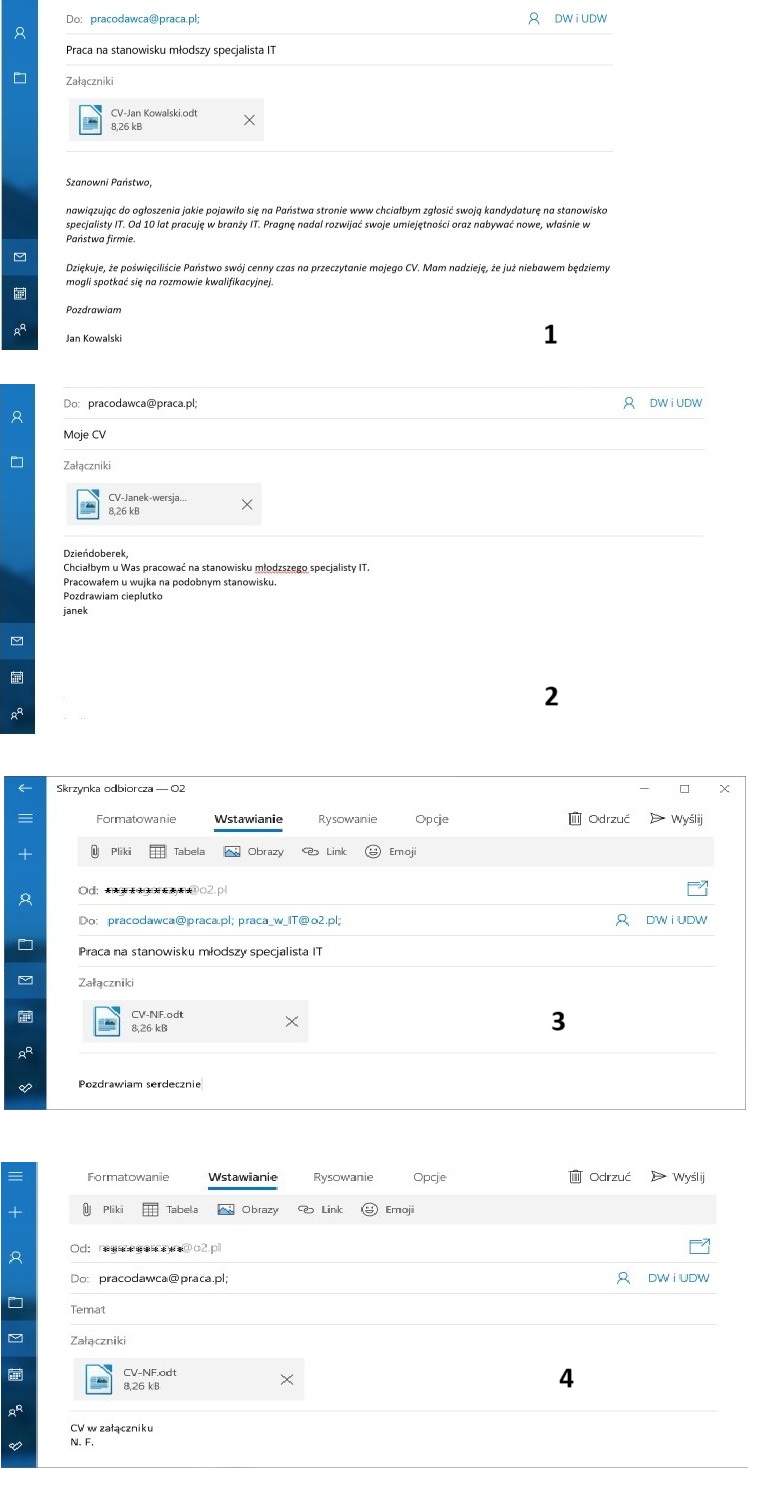

502.Wskaż zgodną z zasadami netykiety, formę oficjalnego e-maila zawierającego CV, który ma zostać wysłany do potencjalnego pracodawcy.

503.Który standard szyfrowania stosowany w sieciach bezprzewodowych zapewnia najniższy poziom bezpieczeństwa?

504.Który z adresów IP jest adresem publicznym?

505.Protokołem wysyłania poczty elektronicznej jest

506.Które urządzenie spowoduje zwiększenie zasięgu sieci bezprzewodowej?

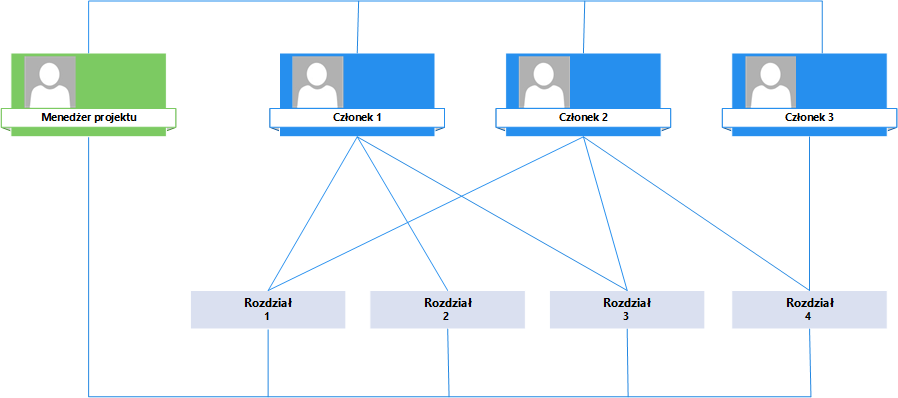

507.Przedstawiony schemat organizacji zespołu projektowego jest przykładem struktury

508.Wynikiem sumowania liczb binarnych 1001101 i 11001 jest

509.CommView i WireShark to programy stosowane do

510.Aby odzyskać dane ze sformatowanego dysku twardego, należy wykorzystać program

511.Kolor pierwszej żyły we wtyku 8P8C zaciśniętym zgodnie ze standardem T568A to

512.Użytkownik systemu Windows często otrzymuje komunikaty o zbyt małej pamięci wirtualnej. Problem ten można rozwiązać przez modernizację komputera polegającą na

513.Użytkownik systemu Linux, chcąc przetestować dysk twardy pod kątem występowania na nim uszkodzonych sektorów, może użyć programu

514.System S.M.A.R.T. służy do monitorowania pracy i wykrywania błędów

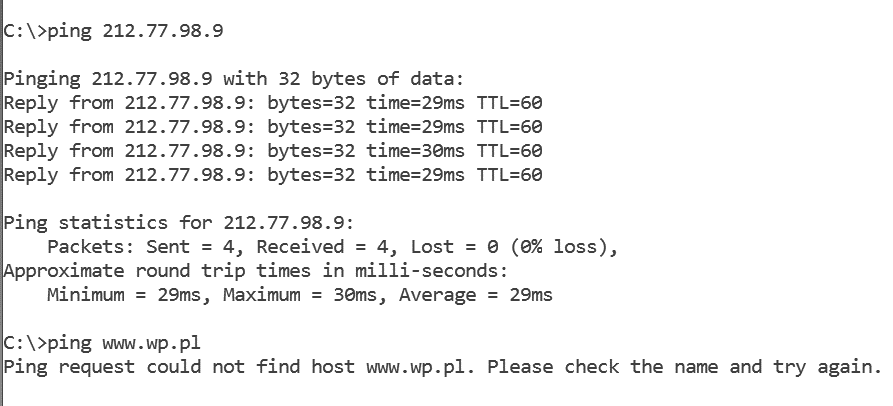

515.Host www.wp.pl ma przypisany adres IP 212.77.98.9. Co jest przyczyną sytuacji przedstawionej na zrzucie ekranowym?

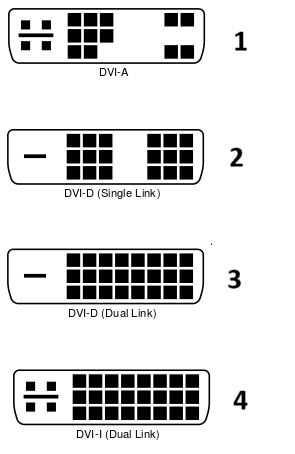

516.Do realizacji iloczynu logicznego z negacją należy użyć funktora

517.Który standard złącza DVI umożliwia przesyłanie wyłącznie sygnału analogowego?

518.W systemie Linux program dd, którego przykład zastosowania przedstawiono w ramce, pozwala na dd if=/dev/sdb of=/home/użytkownik/Linux.iso

519.Technologia Hyper- threading stosowana w procesorach umożliwia

520.Tworzenie zaszyfrowanych połączeń między hostami przez sieć publiczną Internet, stosowane w połączeniach VPN (Virtual Private Network), to

521.Gdzie przechowywane są informacje o kontach użytkowników domenowych w systemach Windows Server?

522.W systemie Windows Server, w zasadach haseł ustawionych za pomocą Zasad zabezpieczeń lokalnych, jest włączona opcja Hasło musi spełniać wymagania co do złożoności. Z co najmniej ilu znaków musi się składać hasło użytkownika?

523.Watomierz jest stosowany do pomiaru

524.Na rysunku przedstawiono grot wkrętaka typu

525.Który rodzaj plotera, stosowany do pracy z płaskimi powierzchniami wielkoformatowymi, wykorzystuje do wydruku odpornego na czynniki zewnętrzne farby na bazie rozpuszczalników?

526.Której funkcji należy użyć do wykonania kopii zapasowej rejestru systemowego w edytorze regedit?

527.W systemach Linux, aby dodać repozytorium, można użyć poleceń

528.Ekstruder jest stosowany jako element drukarek

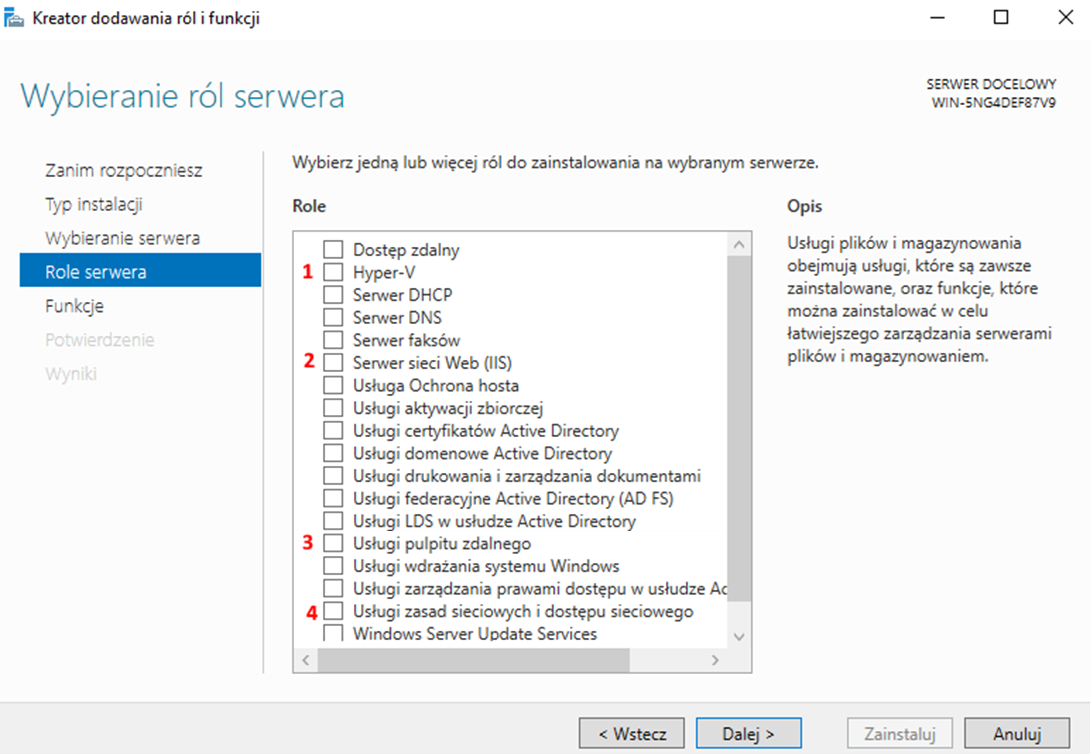

529.Przy rozbudowie sieci Ethernet działającej w oparciu o standard 1000BaseT jest wymagane stosowanie skrętki, w kategorii co najmniej

530.Którą rolę serwera Windows, oznaczoną na ilustracji cyframi od 1 do 4, należy wybrać, aby zainstalować środowisko do wirtualizacji?

531.Który zapis w systemie binarnym odpowiada liczbie 91H?

532.Który protokół odpowiada za zamianę adresów IP na adresy MAC?

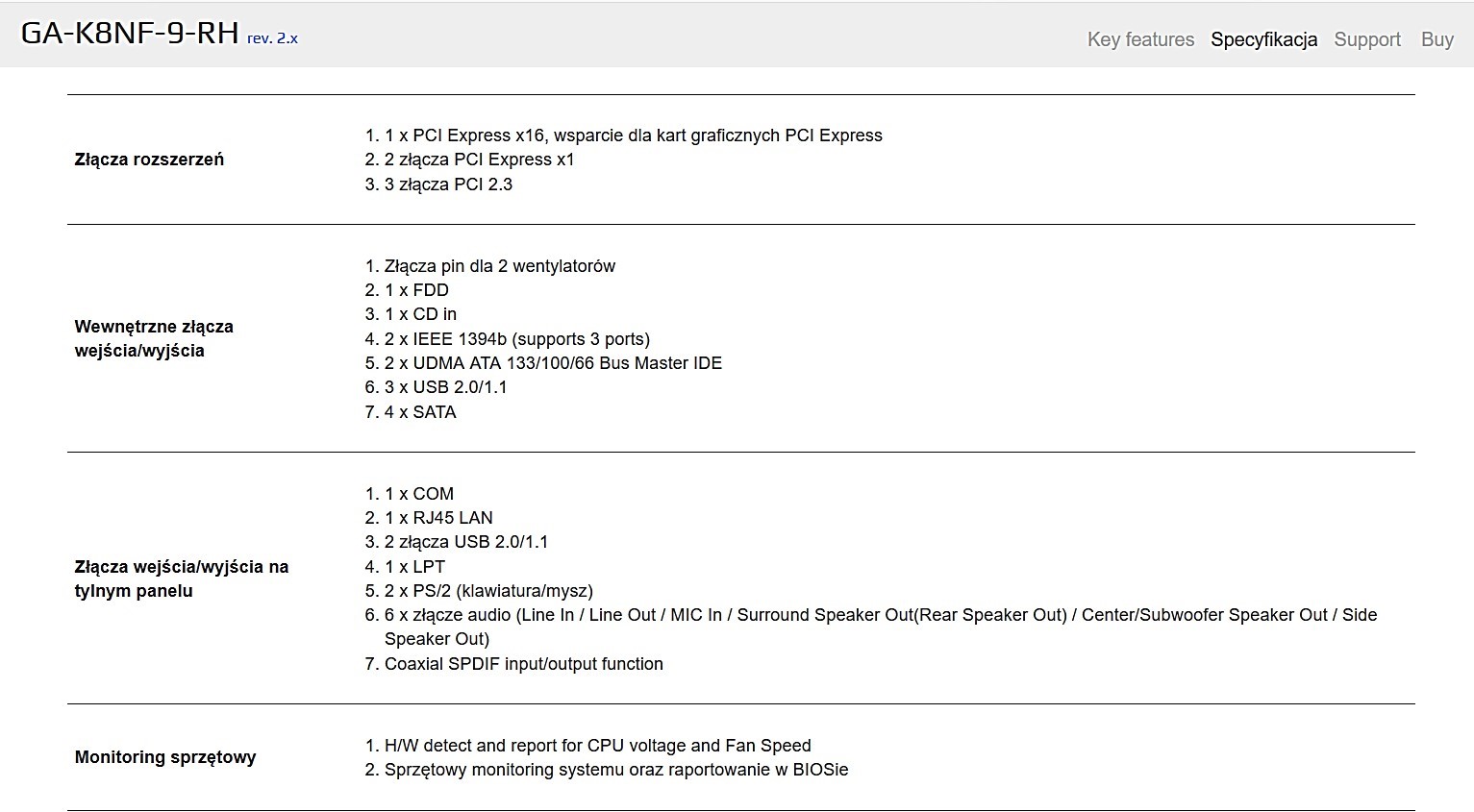

533.Która usługa Windows Serwer umożliwia zdalną oraz szybką instalację systemów klienckich Windows na komputerach podłączonych bezpośrednio do sieci LAN?

534.Z przedstawionej dokumentacji technicznej płyty głównej GA-K8NF-9-RH rev. 2.x wynika, że maksymalna liczba możliwych do zamontowania kart rozszerzeń (pomijając interfejs USB) wynosi

535.W systemie Linux polecenie ln służy do +++++++++++++++++

536.Program Wireshark stosowany jest do

537.W sieci komputerowej do kierowania ruchem oraz wyznaczania odpowiedniej trasy pakietów stosuje się

538.Wychylny drążek, zamontowany na podstawce, służący do sterowania ruchem obiektu jest elementem

539.Oprogramowanie Microsoft Hyper-V przeznaczone jest do

540.Szkodliwe oprogramowanie rejestrujące sekwencje wciskanych przez użytkownika komputera przycisków na klawiaturze to

541.Rozkazem procesora realizującym funkcję odejmowania w języku asembler jest

542.Usługa umożliwiająca przejęcie pulpitu pomiędzy dwoma systemami Windows to

543.Połączenie ze sobą trzech dysków fizycznych, każdy po 250 GB, w taki sposób, aby widziane one były jako jeden dysk logiczny o wielkości około 750 GB, jest cechą charakterystyczną dla macierzy

544.Na ilustracji przedstawiono efekt działania polecenia systemowego, służącego do wyświetlenia

545.Administrator podzielił sieć komputerową o adresie IPv4 192.168.1.0/24, na mniejsze sieci każda o masce 27 bitowej. Ile adresów hostów ma obecnie do dyspozycji w każdej z nich?

546.Rodzajem licencji wolnego i otwartego oprogramowania jest

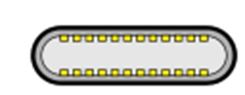

547.W systemie Windows 10 poleceniem służącym do konfiguracji systemu plików jest

548.Które złącze USB przedstawiono na ilustracji?

549.# iptables -A INPUT --protocol tcp --destination-port 5555 -j ??? W ramce przedstawiono polecenie systemu Linux służące do konfiguracji zapory sieciowej. Co należy wpisać w miejscu znaków zapytania, aby reguła zezwalała na ruch przychodzący na tym porcie?

550.Która technika ataków hakerskich polega na wysyłaniu do serwera bardzo dużej liczby zapytań, co powoduje jego przeciążenie, a w konsekwencji nawet jego wyłączenie?

551.Przedstawiony na ilustracji schemat rotacji taśm jest strategią wykonywania kopii zapasowych to

552.W systemie Linux programem służącym do monitorowania działania sieci komputerowej jest

553.Który protokół umożliwia synchronizację czasu?

554.Karta telewizyjna komputera przetwarza obraz telewizyjny między innymi poprzez zastosowanie tunera

555.Które oprogramowanie należy zainstalować w systemie operacyjnym Linux, aby możliwe było uruchamianie aplikacji przeznaczonych dla systemu Windows?

556.Skrótem WLAN oznaczona jest

557.Zgodnie z wytycznymi WCAG 2.0 serwisy internetowe muszą spełniać określone wymagania dotyczące poziomów dostępności. Dla poziomu AA serwis musi spełniać także kryteria dla

558.Dyrektor firmy informatycznej chce przekazać istotną wiadomość swoim współpracownikom. Jak nazywa się pierwszy etap rozpoczynającego się procesu komunikowania?

559.W sieciach bezprzewodowych standardem szyfrowania używającym najdłuższego klucza szyfrującego jest

560.Po wymianie procesora w komputerze pracującym pod kontrolą systemu Linux jego obciążenie można monitorować za pomocą polecenia

561.Czas trwania blokady konta po nieudanej próbie logowania można skonfigurować w systemie Windows za pomocą przystawki

562.Na ilustracji przedstawiono symbol bramki logicznej, która realizuje funkcję

563.Kierownik działu IT opracował szczegółowy plan zmian funkcjonowania swojego działu. Na którym etapie realizacji tego planu będzie mógł uzyskać dane z otoczenia o efektach wprowadzonych zmian?

564.Przetwornik elektroakustyczny stosowany do zamiany fal dźwiękowych na prąd elektryczny to

565.Zmiana maski podsieci na wartość 29 dla sieci komputerowej o adresie 192.168.1.0/24 umożliwi wydzielenie w niej maksymalnie

566.Jak nazywa się punkt rozdzielczy sieci komputerowej obejmujący zasięgiem piętro budynku?

567.Chorobą zawodową informatyka jest

568.Przedstawiona na ilustracji część urządzenia to element

569.Elementem służącym do utrwalania tonera na papierze podczas wydruku z drukarki laserowej jest

570.Który standard szyfrowania transmisji bezprzewodowej używa mechanizmu SAE (ang. Simultaneous Authentication of Equals) utrudniający ataki brute-force?

571.Zarządzanie pasmem w przełączniku (ang. bandwidth control) jest funkcją umożliwiającą

572.Bęben światłoczuły jest stosowany w drukarkach

573.Urządzenie podłączone do zasilania wtykiem SATA, którego żółty przewód został uszkodzony, nie otrzyma napięcia o wartości

574.Które rozwiązanie należy zastosować, aby udostępnić w sieci jedynie folder C:\instrukcje wyłącznie użytkownikom należącym do grupy Serwisanci?

575.Który błąd okablowania jest widoczny na przedstawionym wyświetlaczu testera pokazującego mapę połączeń żył kabla typu skrętka?

576.Narzędziem służącym do połączenia pigtaila z włóknami kabla światłowodowego jest

577.Do której grupy w systemie Windows Server należy przydzielić użytkownika odpowiedzialnego tylko za archiwizowanie danych przechowywanych na dysku serwera?

578.W systemach rodziny Windows, odpowiednikiem Linuksowego programu fsck, jest program

579.Którą technologię, opracowaną przez firmę NVIDIA, powinny wspierać dwie karty graficzne montowane w komputerze, aby możliwa była korelacja ich wzajemnej pracy?

580.Spojrzenie na sprawę z perspektywy rozmówcy oraz umiejętność wczucia się w jego emocje i sposób myślenia, to rodzaj słuchania

581.Odpowiednikiem macierzy RAID 1 w systemach Windows jest wolumin

582.Który typ płyty głównej ma najmniejsze rozmiary?

583.Która funkcja punktu dostępowego pozwala zabezpieczyć sieć bezprzewodową tak, aby tylko urządzenia o określonych adresach fizycznych mogły się do niej podłączyć?

584.Które elementy podlegają utylizacji w wyspecjalizowanych zakładach przetwarzania z uwagi na zawartość niebezpiecznych substancji lub pierwiastków chemicznych?

585.Którą maskę podsieci należy zastosować, aby podzielić sieć o adresie 193.115.95.0 z maską 255.255.255.0 na 8 równych podsieci.

586.Aby umożliwić wymianę danych pomiędzy siecią lokalną a inną siecią, o odmiennej adresacji IP, należy wykorzystać

587.Aby możliwe było wykorzystanie macierzy RAID 1, potrzeba minimum

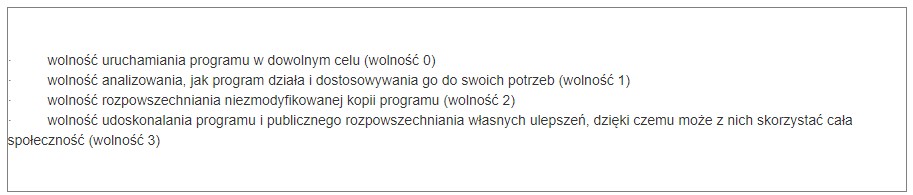

588.Który zapis jest postacią kropkowo-dziesiętną maski o prefiksie /25?

589.Który typ licencji zapewnia użytkownikowi wszystkie 4 wolności zapisane w ramce?

590.Na podstawie którego adresu w przełączniku jest podejmowana decyzja o przesyłaniu ramki?

591.Podłączenie udostępnionego folderu jako zasobu sieciowego w systemie Windows Server, widocznego na stacji roboczej w postaci dysku oznaczonego literą, jest możliwe dzięki wykonaniu operacji

592.Kabel typu skrętka, w którym każda para przewodów znajduje się w osobnym ekranie z folii, przy czym wszystkie pary dodatkowo znajdują się w ekranie z folii, jest oznaczony symbolem

593.Atak typu hijacking na serwer sieciowy charakteryzuje się

594.Które polecenie w systemach operacyjnych Linux jest stosowane do wyświetlania konfiguracji interfejsów sieciowych?

595.Aby zaprojektowaną sieć komputerową można było rozbudować, to powinna się ona charakteryzować

596.W systemie rodziny Windows, aby sprawdzić, które połączenia są obecnie zestawiane oraz na których portach komputer nasłuchuje, należy zastosować polecenie

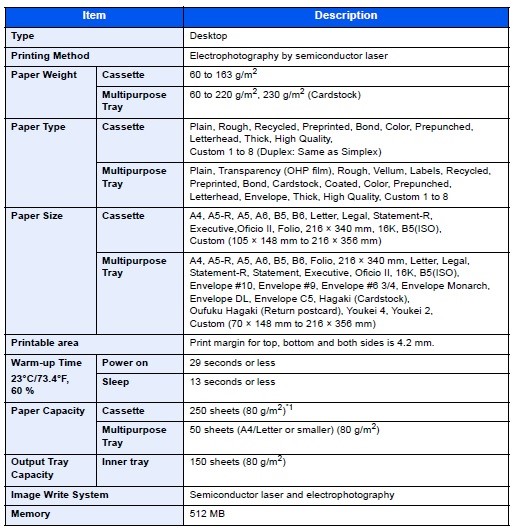

597.Organ administracji państwowej, który został powołany w celu podejmowania działań zmierzających do zapewnienia prawidłowego i bezpiecznego działania urządzeń technicznych, to

598.Na podstawie przedstawionych w tabeli danych technicznych drukarki, wskaż maksymalną liczbę arkuszy papieru, którą pomieści taca wyjściowa.

599.Wyznaczanie optymalnej trasy dla połączenia sieciowego, to

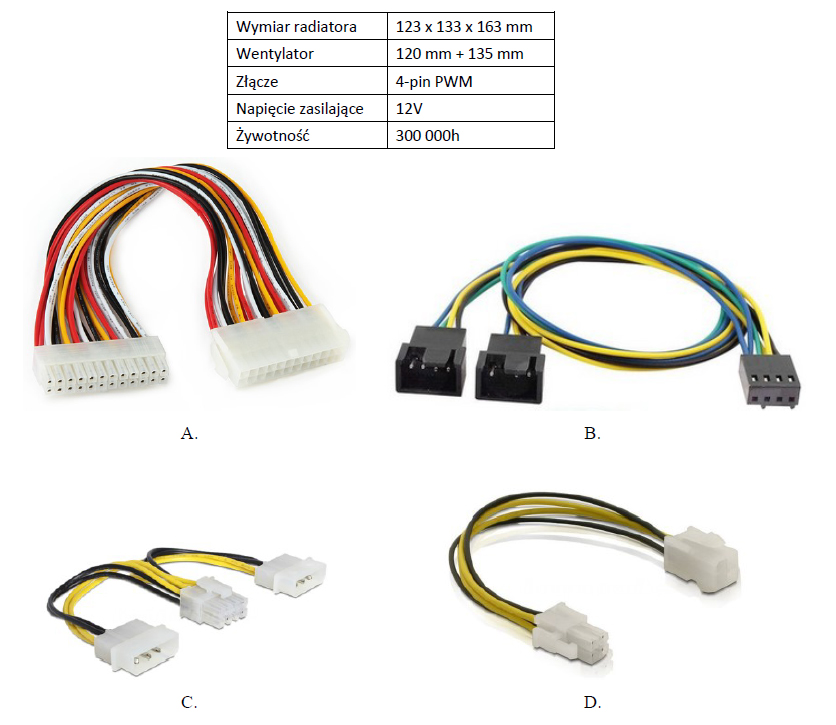

600.Wskaż właściwą kolejność operacji przygotowujących nowy laptop do pracy ?

601.Jaki będzie całkowity koszt robocizny montażu 20 modułów RJ45 ze złączem krawędziowym narzędziowym na przewodach 4-parowych, jeżeli stawka godzinowa montera wynosi 15 zł/h, a według tabeli KNR czas montażu jednego modułu to 0,10 r-g?

602.Która usługa pozwala rejestrować i rozpoznawać nazwy NetBIOS jako używane w sieci adresy IP

603.Na zdjęciu przedstawiono kość pamięci

604.Jakie elementy znajdują się na przedstawionej płycie głównej?

605.Na podstawie przedstawionego cennika oblicz, jaki będzie koszt brutto jednego dwumodułowegopodwójnego natynkowego gniazda abonenckiego.

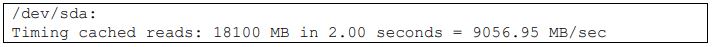

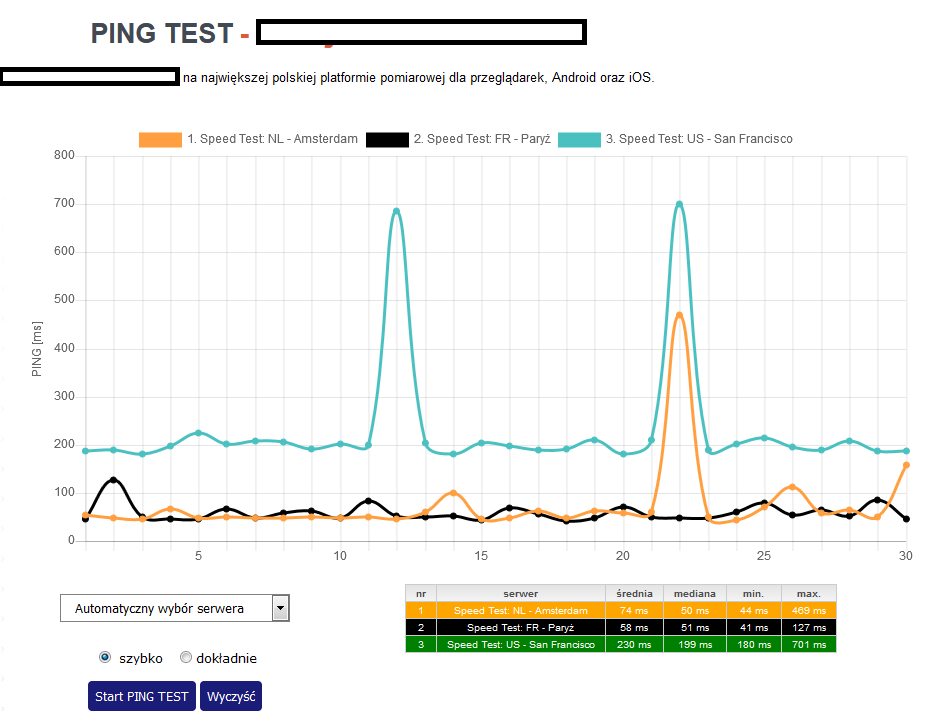

606.Na rysunku przedstawiono zrzut ekranu z przeprowadzonego testu

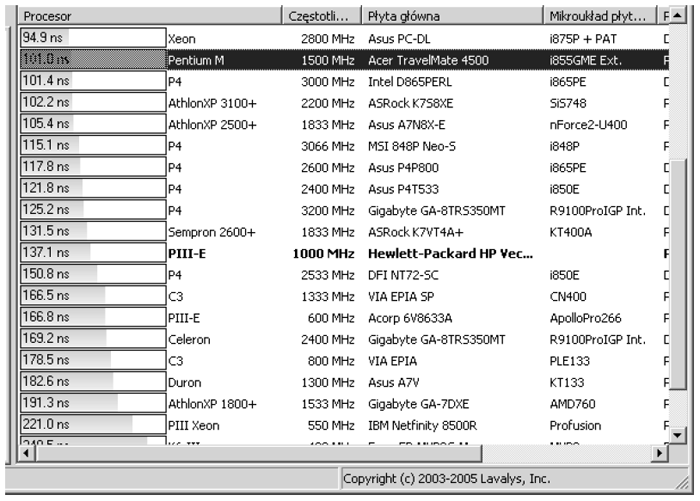

607.Co pozwala utrzymać równomierny rozkład ciepła między procesorem a radiatorem?

608.Wskaż złącze, które należy wykorzystać do podłączenia wentylatora, którego parametry przedstawiono w tabeli.

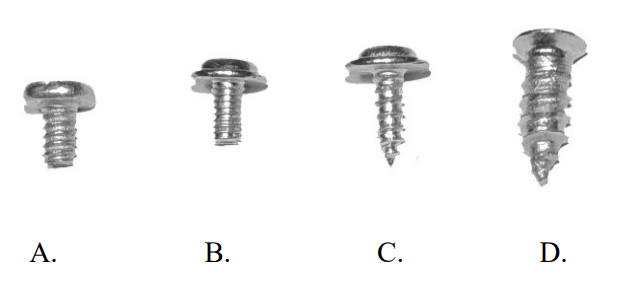

609.Z przedstawionego zrzutu wynika, że za pomocą przeglądarki internetowej wykonano pomiar

610.Którego wkrętu należy użyć, aby zamocować napęd optyczny o szerokości 5,25” w obudowie wymagającej przykręcania napędów?

611.Przedstawiona na obrazie usterka, widoczna na ekranie komputera, nie może być spowodowana przez

612.Aby w systemie Windows 10 wykonać przedstawioną konfigurację słuchawek w Panelu sterowania, należy użyć apletu

613.Równoważnym zapisem 2³² bajtów jest zapis

614.Wydane na filmie polecenia wykonane w systemie Windows spowodują

615.W filmie przedstawiono adapter

616.Podczas konfiguracji rutera, przedstawionej w filmie, wykorzystano funkcję służącą do

617.Na filmie zostal pokazany montaz

618.Na filmie przedstawiono wadliwe działanie drukarki laserowej. Podzespołem, który najprawdopodobniej uległ uszkodzeniu, jest

619.Konfiguracja zasad zabezpieczeń lokalnych spowoduje, że system

620.W filmie przedstawiono

621.Do wykonania zdalnego połączenia z serwerem Linux w sposób przedstawiony na filmie wymagana jest wcześniejsza konfiguracja serwera poprzez edycję pliku

622.Na podstawie filmu określ średnią prędkość pobierania danych przez sieć komputerową

623.W ramce przedstawiono wymagania konfiguracyjne przełącznika. Na podstawie filmu określ, jaki błąd popełnił administrator podczas jego konfiguracji? adres IP: 192.168.0.1/24, brama domyślna: 192.168.0.2VLAN 802.1q o ID=1 z przypisanymi wszystkimi portami w trybie dostępuVLAN 802.1q o ID=2 z przypisanymi portami nr 1 i 3 w trybie trunk oraz portem nr 2 w trybie dostępuVLAN 802.1q o ID=3 z przypisanym port nr 1 w trybie trunk oraz portem nr 4 w trybie dostępu

624.Instalacja systemu operacyjnego Linux na wirtualnej maszynie, której ustawienia zostały przedstawione w filmie, jest zakończona niepowodzeniem. Które ustawienie uniemożliwia instalację?

Oficjalne pytania egzaminacyjne

z aktualnej bazy 2026

Kurs przygotowujący do egzaminu zawodowego

36 lekcji, 212 pytań, 4 przedmiotów

59.99 zł

1200+ zadowolonych osób

“Zdałem 39/40 dzięki kursowi!”